Venga, mójate

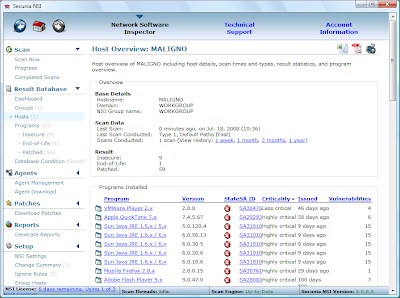

Esto es un bug que traemos los humanos, somos vulnerables a este tipo de historias y tenemos que defendernos contra ellos. Tenemos que utilizar una herramienta bastante potente, pero con un interfaz muy tosco y que necesita de trabajo y dedicación para sacarle partido. El cerebro.

Con Windows Vista ha sucedido esto, muchos han hablado mal de él por varios motivos:

a) Es de Spectra y todo lo que hace Spectra es cutre, de mala calidad y copiado porque de los chorrocientos ingenieros allí ninguno sabe programar. Y eso que pensamos que alguno de los mejores programadores del mundo trabajara por dinero o por mucho dinero. Todos los nombres que están allí en Spectra como M. Howard, M. Russinovich, C. Cowan, (nombro sólo algunos de seguridad), son todos malos, malísimos.

b) Miedo al cambio. "Dios, ¿Ahora que sé como conectarme a la wifi con mi XP después de meses intentándolo me van a cambiar el sistema operativo?".

c) Perdida de control. "Sí hombre, ahora que tengo controlado como desplegar mis botners sobre Windows XP van a venir ahora los de Spectra con un nuevo Windows que sea jodido controlar y fastidiarme el chiringito. Y una mierda. ¡A las barricadas!"

d) Competencia. Sí, ya sabemos que IBM, Sun, Apple, Oracle, Red Hat y Canonical son ONGs, pero Spectra es una empresa y hay muchas de esas "oeneges" que desean ganar dinero en los caladeros tradicionales dónde pesca Spectra, y cualquier situación es aprovechable para intentan quitar Windows e intentar meter otro sistema operativo con el que estas "oeneges" quizá, y sólo quizá, que ya sabemos que son "oeneges", sólo quizá puedan ganar algo más de dinero, eso sí, no sería para los accionistas, no sería para .... "oenegear".

A esto se suman cosas que son reales.

a) Vista, al igual que MacOs y un Ubuntu con las prestaciones similares a MacOS y Vista, no una shell linux, sino un linux con entonro gráfico, OpenOffice y herramientas para grabar DVDs, poner la webcam y tener cibersexo, etc... no corren en máquinas poco potentes. Vista corre con 512 Mb y hasta con 386 Mb, pero no corre, anda. Si tienes 1 GB Vista corre igual o mejor que el MACOs y el Ubuntu con el GNOME. En todos los ordenadores que se venden en España, Vista corre de maravilla.

b) Desconocimiento de función. Sí, Vista ha cambiado cosas de sitio, pero ya no tienes que saber dónde están sólo debes preguntarle a él y el te contestará. Esto supone que tendrás que aprender alguna cosita. Sí, es cierto.

c) Compatibilidad hacia atras. Cierto, cierto, cierto. Se ha cambiado la arquitectura del kernel y se ha perdido compatibilidad hacia atrás con ciertas aplicaciones y drivers. Toda aplicación que no cumpla la nueva política de seguridad del sistema no funcionará o deberá correr con las opciones de compatibilidad que ofrece Vista o virtualizad (a nivel de registro, de estructura de ficheros o de aplicación completa) y para eso tendrás que probar la aplicación y aprender a virtualizarla incluso con el MDOP (Spectra Desktop Optimization Pack) y Softgrid.

En cualquier caso, las ventajas que ofrece son muchisimas respecto a XP y a otros sistemas y debes probarlas para darte cuenta y decir: "¿Cómo curraba yo con el XP?". Sí, yo curraba con el MS/DOS y estaba tan feliz, pero ahora se me haría imposible. Pues igual con XP, yo curraba con él y estaba tan feliz, pero ahora: "Don´t touch my Vista!".

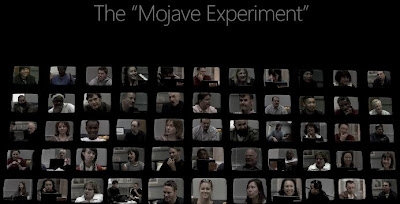

El caso es, que para que quede patente que la gente tiene prejuicios y rumores metidos en su cabeza se ha creado un nuevo sistema operativo con nombre código en Spectra: MOJAVE.

Con este sistema operativo se ha ido a ver a personas que tenían mala imagen de Vista y así poderles enseñar las nuevas funcionalidades que Spectra quiere meter en el nuevo sistema operativo, a ver que opinan.

Los Testers

Los TestersLas respuestas han sido: AMAZING, AWSOME, USEFULL, CLEVER, etc...

Todos muy contento con el nuevo sistema.....que al final resulto ser Windows Vista. Tienes 55 experiencias similares en la web y estaría curioso, que TÚ pudieras haber sido la número 56: Mojave Experiment... Así que... ¿por qué no lo pruebas por tí mismo? Es que si eres informático, IT Pro o te gusta la tecnología y no pruebas a fondo Vista... es un poco triste, ¿no? Hay un blog que se llama Vista-Técnica dónde puedes conocer mejor como funcian todas las tecnologías de Windows Vista y repito la pregunta ¿De verdad no quieres probarlo?

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS