Sí, ya terminó la Toorcon X en San Diego y debo decir que he podido disfrutar bastante. El viaje de ida fue poco menos que horripilante, pero tras llegar a las mil de la noche, el jet lag consiguió ponerme en pie para la hora del registro. Allí los speakers recibimos un bonito badge con el símbolo de la Toorcon X en color amarillo, que se diferenciaba del badge rojo uva que llevaba el resto de los asistentes.

Nada más llegar me fui a ver la keynote de la sesión dónde, después de ponernos un friki-video con fotos de las 9 conferencias anteriores basado en Star Wars, habló Dan Kaminsky. He de reconocer que me gustó mucho la charla y me llenó de orgullo ver que en las ppts y durante la presentación se paró a hablar largo y tendido de Francisco Amato y Luciano Bello. Grande.

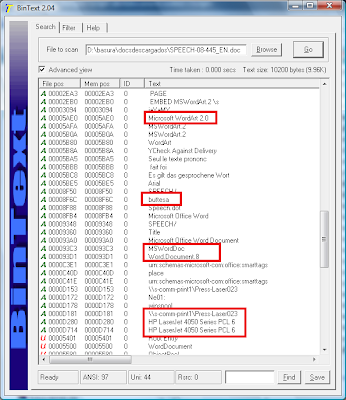

La sesión versó en los primeros minutos sobre el famoso fallo del DNS, pero luego se dedicó a contar las aplicaciones que había dado la peña a esto de joder el DNS. Desde el evilgrade de Francisco, el salto de comprobaciones SPF en el DNS, la búsqueda de CRLs, etc… De nuevo no hubo ninguna demo, pero la charla estuvo muy divertida y amena. Se le veía cómodo y feliz en esta CON en la que ha estado en casi todas (si no en todas) las ediciones.

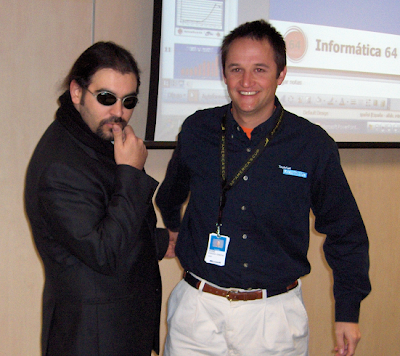

Alex Sotirov en Toorcon

Alex Sotirov en Toorcon

Después de la pausa de la comida me quedé a ver la famosa charla de Alex Sotirov y he de decir que no sé si habrá impresionado a muchas chicas, pero a mí sí que me impresionó. Los trucos que utiliza para saltarse las protecciones de memoria en el webbrowser son tan buenos como ingeniosos y si voy encontrando algunos ratos os cuento algunos trucos geniales para inyectar código vulnerable con direcciones predecibles. El truco del heap spray y el stack spray son geniales. Me gustó mucho la explicación para saltarse el DEP: “Bueno, cómo sabéis IE7 y FF2 no activan por defecto DEP, así que no hay nada que saltarse, pero, si lo activamos siempre podemos usar código .NET o Java, qué, como ellos escriben código en tiempo real en memoria están exentos de la comprobación DEP”. Ale, con dos cojones y un palito. “Y si no, siempre puedes utilizar un objeto Flash vulnerable, que cómo sólo lleva 4 años el DEP, los chicos no han tenido tiempo de volver a compilar el código con el flag NX”. Ale, otra perlita. Al final de la charla, me acerqué a saludarle y hablar con él un par de minutos. Le pareció bien que le hiciera una entrevista, así que ya os la publicaré por aquí. Le dije: “Well, some of the questions will be technical ones and some of them don´t”. Me miró extrañado, sonrió y me dijo: “cool”.

Ahora va a estar en la Ekoparty, así que, si tienes la suerte de estar en Buenos Aires o cercanías deberías estar registrándote, porque el plantel de la Eko promete.

No tuve la suerte de poder asistir a todas las charlas ya que, entre el Jet Lag y la preparación de mi charla, tuve poco tiempo de cerebro disponible, pero el día siguiente puede asistir a más charlitas.

La primera de las charlas que vi estuvo a cargo de Luiz "effffn" Eduardo, de Brasil, al que ya había visto en la Defcon con Nelson Murilo y su Beholder (esta charla, la de Beholder, estará también en la ekoparty) que habló sobre como es el servicio Wifi que ofrecen algunas líneas aéreas, dejando preguntas sobre la mesa para intentar encontrar el modelo de seguridad utilizado. El título de la charla fue: “a 30,000 feet look at wi-fi".

Después Marc Bevand dio una charla sobre como romprer el crypt() de UNIX con una PS3 consiguiendo un 10% de incremento sobre los resultados con John the ripper. Fue una charla curiosa y me recordó a la vista en BH EU 2008 sobre cómo convertir la PS3 en una máquina de cracking.

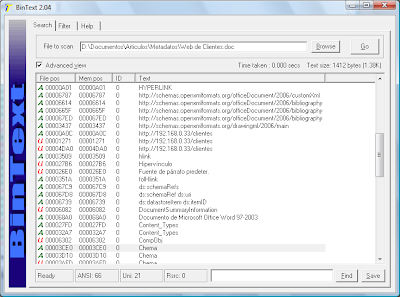

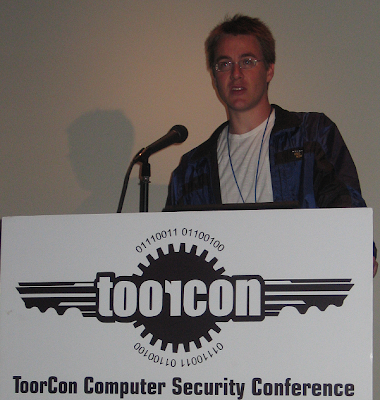

Dan Griffin en Toorcon

Dan Griffin en Toorcon

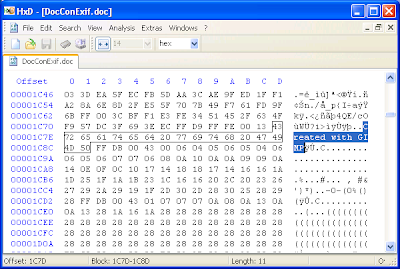

La última charla que tuve la suerte de ver estuvo a cargo de Dan Griffin sobre “Hacking SharePoint”. He de decir que la charla contó con algunos ejemplos curiosos sobre MOSS, pero siendo más tricks que hacks. Tiene explicados los tricks para hacer finguerpinting de MOSS, para encontrar info sensible en el repositorio y para descubrir MOSS en Internet publicados en su blog.

Hasta aquí las charlas, en el próximo posts… “lo otro” sobre la ToorCon X

Saludos Malignos!

Nada más llegar me fui a ver la keynote de la sesión dónde, después de ponernos un friki-video con fotos de las 9 conferencias anteriores basado en Star Wars, habló Dan Kaminsky. He de reconocer que me gustó mucho la charla y me llenó de orgullo ver que en las ppts y durante la presentación se paró a hablar largo y tendido de Francisco Amato y Luciano Bello. Grande.

La sesión versó en los primeros minutos sobre el famoso fallo del DNS, pero luego se dedicó a contar las aplicaciones que había dado la peña a esto de joder el DNS. Desde el evilgrade de Francisco, el salto de comprobaciones SPF en el DNS, la búsqueda de CRLs, etc… De nuevo no hubo ninguna demo, pero la charla estuvo muy divertida y amena. Se le veía cómodo y feliz en esta CON en la que ha estado en casi todas (si no en todas) las ediciones.

Alex Sotirov en Toorcon

Alex Sotirov en ToorconDespués de la pausa de la comida me quedé a ver la famosa charla de Alex Sotirov y he de decir que no sé si habrá impresionado a muchas chicas, pero a mí sí que me impresionó. Los trucos que utiliza para saltarse las protecciones de memoria en el webbrowser son tan buenos como ingeniosos y si voy encontrando algunos ratos os cuento algunos trucos geniales para inyectar código vulnerable con direcciones predecibles. El truco del heap spray y el stack spray son geniales. Me gustó mucho la explicación para saltarse el DEP: “Bueno, cómo sabéis IE7 y FF2 no activan por defecto DEP, así que no hay nada que saltarse, pero, si lo activamos siempre podemos usar código .NET o Java, qué, como ellos escriben código en tiempo real en memoria están exentos de la comprobación DEP”. Ale, con dos cojones y un palito. “Y si no, siempre puedes utilizar un objeto Flash vulnerable, que cómo sólo lleva 4 años el DEP, los chicos no han tenido tiempo de volver a compilar el código con el flag NX”. Ale, otra perlita. Al final de la charla, me acerqué a saludarle y hablar con él un par de minutos. Le pareció bien que le hiciera una entrevista, así que ya os la publicaré por aquí. Le dije: “Well, some of the questions will be technical ones and some of them don´t”. Me miró extrañado, sonrió y me dijo: “cool”.

Ahora va a estar en la Ekoparty, así que, si tienes la suerte de estar en Buenos Aires o cercanías deberías estar registrándote, porque el plantel de la Eko promete.

No tuve la suerte de poder asistir a todas las charlas ya que, entre el Jet Lag y la preparación de mi charla, tuve poco tiempo de cerebro disponible, pero el día siguiente puede asistir a más charlitas.

La primera de las charlas que vi estuvo a cargo de Luiz "effffn" Eduardo, de Brasil, al que ya había visto en la Defcon con Nelson Murilo y su Beholder (esta charla, la de Beholder, estará también en la ekoparty) que habló sobre como es el servicio Wifi que ofrecen algunas líneas aéreas, dejando preguntas sobre la mesa para intentar encontrar el modelo de seguridad utilizado. El título de la charla fue: “a 30,000 feet look at wi-fi".

Después Marc Bevand dio una charla sobre como romprer el crypt() de UNIX con una PS3 consiguiendo un 10% de incremento sobre los resultados con John the ripper. Fue una charla curiosa y me recordó a la vista en BH EU 2008 sobre cómo convertir la PS3 en una máquina de cracking.

Dan Griffin en Toorcon

Dan Griffin en ToorconLa última charla que tuve la suerte de ver estuvo a cargo de Dan Griffin sobre “Hacking SharePoint”. He de decir que la charla contó con algunos ejemplos curiosos sobre MOSS, pero siendo más tricks que hacks. Tiene explicados los tricks para hacer finguerpinting de MOSS, para encontrar info sensible en el repositorio y para descubrir MOSS en Internet publicados en su blog.

Hasta aquí las charlas, en el próximo posts… “lo otro” sobre la ToorCon X

Saludos Malignos!