La Wifi de mi casa (o de mi hotel)

es particular

***************************************************************************************

Por Alejandro Martín y Chema Alonso

Publicado en ISV Magazine Septiembre 2008

***************************************************************************************

Mucho se ha hablado sobre la seguridad en redes Wireless, pero sin embargo, aunque parezca mentira, aun no ha sido suficiente para hacer entender al usuario menos técnico de los riesgos de una red Wireless insegura.

Supongamos que tenemos un flamante router de conexión a Internet Wifi en nuestra casa con un sistema WEP. En ese entorno, da exactamente igual que contraseña pongas, que sea compleja, sencilla, larga, corta o de colores. Esta contraseña es de una complejidad prácticamente nula para un atacante sacarla, con lo que el atacante podrá, a partir de ese momento por ejemplo: conectarse a tu red y colgar un emule (para que a él no le vaya lenta su conexión a Internet que tiene que trabajar) o hacer trastadas ilegales desde tu dirección IP y ya si eso, si pasa algo malo en el futuro, dios no lo quiera, ya contestas tú sobre las consecuencias o podrá por ejemplo, disfrutar del placer de la lectura de tus conversaciones de Messenger si no has utilizado un programa de cifrado para el mismo, o comparar si realmente puedes permitirte el BMW ese que tienes en la puerta mirando el extracto de tus cuentas bancarias.

Sí, es así de sencillo para un atacante si tienes una red con conexión WEP. Claro, la alternativa es utilizar WPA/WPA2. Ambas tecnologías son bastante similares en su funcionamiento, diferenciándose únicamente en los algoritmos de cifrado y de integridad utilizados. En estos entornos, en redes WPA/WPA2, hay dos formas de configurar nuestra red: El modo “empresarial” y el modo “personal”.

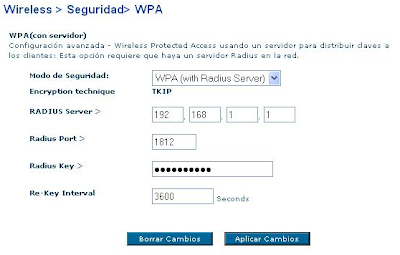

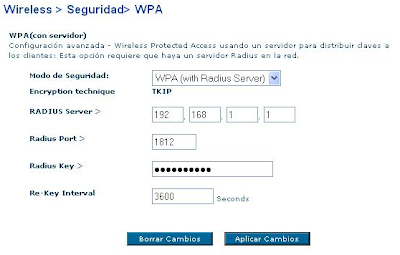

La primera, en modo empresarial, utiliza un servidor RADIUS para autenticar las conexiones, permitiendo que los usuarios o los ordenadores se autentiquen por contraseñas, certificados digitales, etc… Este sistema permite que cada cliente de la red wireless tenga una identificación distinta de sus compañeros de red…y esto es bueno para la seguridad. Sin embargo, esta infraestructura suele requerir más servidores de los que un usuario puede disponer en su casa.

Imagen: Configuración punto de acceso con WPA y servidor RADIUS

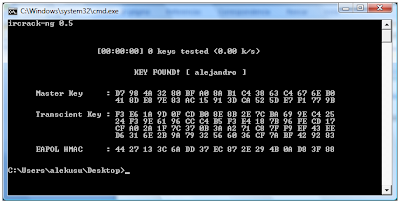

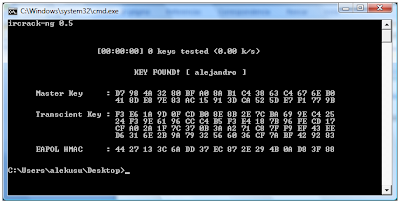

En la otra infraestructura, en la WPA/WPA2 personal, todos los usuarios utilizan una misma clave para autenticarse en la red… y esto es malo. Cuando un equipo se autentica en una red el conjunto de intercambio de mensajes es conocido y se realiza a partir de derivadas de la clave. Esto permite a un posible atacante qué, si captura los paquetes de autenticación, conocidos como “handshake” o saludo, pueda intentar saber cuál es la contraseña de la red. La idea es sencilla: El atacante sabe que los paquetes que ha capturado son derivados del nombre de la red y la clave de la red así que, como conoce todo (porque es público) menos la clave de la red, puede ir probando diferentes claves, aplicando el mismo algoritmo que se aplica en las redes WPA/WPA2 y si el resultado es igual a lo que se ha capturado entonces esa es la clave.

Imagen: Crackeo de clave WPA con AirCrack

Estos ataques, realizados por fuerza bruta o por diccionario, se han optimizado mediante el uso de tablas pre-calculadas, es decir, ya existen hasta 33 GB de datos ya calculados con valores de red disponibles en internet. Esto quiere decir que si el nombre de tu red y tu clave son sencillos o han sido ya pre-calculados, para un atacante va a ser tan sencillo como meter tu handshake y en un par de segundos conocer tu clave y a partir de ese momento…. : conectarse a tu red y colgar un emule … y todo lo demás.

Imagen: http://www.renderlab.net/projects/WPA-tables/

En el caso de las redes WPA/WPA2 personales, el uso de un SSID no trivial y de una clave lo suficientemente compleja, aprovechando al máximo los 64 bytes que permite el protocolo, permitirían disponer de cierta seguridad frente a atacantes externos y parece la única solución medio segura para redes particulares… sin embargo…. Sin embargo, tanto en redes WEP como en redes WPA/WPA2, la seguridad de la red queda anulada totalmente contra atacantes internos.

En el caso de WEP, cualquier usuario de la web que tenga la clave WEP puede ver todo el tráfico generado por todos los usuarios en claro, así que, si compartes la red con tu esposa, hermano, hermana, primo, cuñada o suegra, y la tienes en WEP, cualquiera de ellos va a poder ver el tráfico que generas.

En el caso de las redes WPA/WPA2, el cifrado de los datos se hace con claves distintas para cada usuario, es decir, cada uno de los clientes de la red utiliza un conjunto de claves de cifrado (4 para conexiones unicast y 2 para broadcast) que son personales y que además se cambian cada cierto tiempo.

No obstante, un atacante interno en una red WPA/WPA2 que capture el handsake va a poder conocer todas las claves que se han generado para este usuario en particular. La idea es sencilla, el cliente, utilizando la clave de la red WPA intercambia unos numeritos con el punto de acceso. Estos numeritos son utilizados para generar una clave de cifrado temporal que se usará para cifrar las claves que se van a crear para ese cliente y enviárselas. Si un atacante interno conoce la clave WPA/WPA2 va a poder descifrar y acceder a la clave de cifrado temporal y por tanto, a descifrar lo que con ella se cifre. En este caso, las claves de cifrado del usuario. Así, un atacante interno podrá: disfrutar del placer de la lectura de tus conversaciones de Messenger si no has utilizado un programa de cifrado para el mismo, o comparar si realmente puedes permitirte el BMW ese que tienes en la puerta mirando el extracto de tus cuentas bancarias, bla, bla, bla…

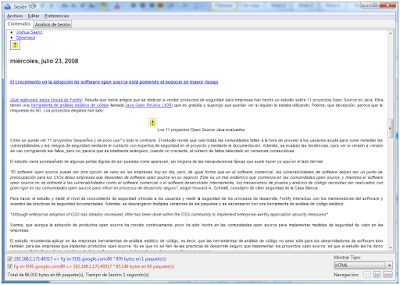

Imagen: Datos capturados enviados con WPA capturados y descifrados con ConmmView

Imagen: Página html descifrada a partir del tráfico WPA capturado y descifrado con CommView

Al final, cuando te conectas en un hotel con WEP o WPA/WPA2 personal o cuando le dices a tu primo que viene de visita: “La clave es 283449sufjlkas,.3we09” la seguridad de tu red, ya sea la que sea, se ha terminado así que, aquí tienes unas recomendaciones:

1) WEP es malo, no lo uses nunca. Si vas a un hotel y tiene WEP conéctate sólo a través de conexiones seguras que puedas comprobar mediante certificados digitales comprobables o usa una VPN (para viajar las VPN-SSL son muy cómodas y funcionales).

2) WPA/WPA2 con una contraseña débil es malo, y desde que ha aparecido NVidia Cuda aplicado al crackeo de WPA/WPA2-PSK reduciendo los tiempos un 10.000% las que no sean cambiadas cada poco tiempo también son débiles.

3) Si tienes WPA/WPA2 con un SSID fortificado y una contraseña fortificada de 64 caracteres con un montón de caracteres raros mezclados no le des la clave a nadie, pues todo aquel que tenga la clave podrá ver todos tus datos.

PD: Tal vez eso de montar la VPN sea una buena idea.. ¿no?

Saludos Malignos!

***************************************************************************************

Por Alejandro Martín y Chema Alonso

Publicado en ISV Magazine Septiembre 2008

***************************************************************************************

Por Alejandro Martín y Chema Alonso

Publicado en ISV Magazine Septiembre 2008

***************************************************************************************

Mucho se ha hablado sobre la seguridad en redes Wireless, pero sin embargo, aunque parezca mentira, aun no ha sido suficiente para hacer entender al usuario menos técnico de los riesgos de una red Wireless insegura.

Supongamos que tenemos un flamante router de conexión a Internet Wifi en nuestra casa con un sistema WEP. En ese entorno, da exactamente igual que contraseña pongas, que sea compleja, sencilla, larga, corta o de colores. Esta contraseña es de una complejidad prácticamente nula para un atacante sacarla, con lo que el atacante podrá, a partir de ese momento por ejemplo: conectarse a tu red y colgar un emule (para que a él no le vaya lenta su conexión a Internet que tiene que trabajar) o hacer trastadas ilegales desde tu dirección IP y ya si eso, si pasa algo malo en el futuro, dios no lo quiera, ya contestas tú sobre las consecuencias o podrá por ejemplo, disfrutar del placer de la lectura de tus conversaciones de Messenger si no has utilizado un programa de cifrado para el mismo, o comparar si realmente puedes permitirte el BMW ese que tienes en la puerta mirando el extracto de tus cuentas bancarias.

Sí, es así de sencillo para un atacante si tienes una red con conexión WEP. Claro, la alternativa es utilizar WPA/WPA2. Ambas tecnologías son bastante similares en su funcionamiento, diferenciándose únicamente en los algoritmos de cifrado y de integridad utilizados. En estos entornos, en redes WPA/WPA2, hay dos formas de configurar nuestra red: El modo “empresarial” y el modo “personal”.

La primera, en modo empresarial, utiliza un servidor RADIUS para autenticar las conexiones, permitiendo que los usuarios o los ordenadores se autentiquen por contraseñas, certificados digitales, etc… Este sistema permite que cada cliente de la red wireless tenga una identificación distinta de sus compañeros de red…y esto es bueno para la seguridad. Sin embargo, esta infraestructura suele requerir más servidores de los que un usuario puede disponer en su casa.

Imagen: Configuración punto de acceso con WPA y servidor RADIUS

En la otra infraestructura, en la WPA/WPA2 personal, todos los usuarios utilizan una misma clave para autenticarse en la red… y esto es malo. Cuando un equipo se autentica en una red el conjunto de intercambio de mensajes es conocido y se realiza a partir de derivadas de la clave. Esto permite a un posible atacante qué, si captura los paquetes de autenticación, conocidos como “handshake” o saludo, pueda intentar saber cuál es la contraseña de la red. La idea es sencilla: El atacante sabe que los paquetes que ha capturado son derivados del nombre de la red y la clave de la red así que, como conoce todo (porque es público) menos la clave de la red, puede ir probando diferentes claves, aplicando el mismo algoritmo que se aplica en las redes WPA/WPA2 y si el resultado es igual a lo que se ha capturado entonces esa es la clave.

Imagen: Crackeo de clave WPA con AirCrack

Estos ataques, realizados por fuerza bruta o por diccionario, se han optimizado mediante el uso de tablas pre-calculadas, es decir, ya existen hasta 33 GB de datos ya calculados con valores de red disponibles en internet. Esto quiere decir que si el nombre de tu red y tu clave son sencillos o han sido ya pre-calculados, para un atacante va a ser tan sencillo como meter tu handshake y en un par de segundos conocer tu clave y a partir de ese momento…. : conectarse a tu red y colgar un emule … y todo lo demás.

Imagen: http://www.renderlab.net/projects/WPA-tables/

En el caso de las redes WPA/WPA2 personales, el uso de un SSID no trivial y de una clave lo suficientemente compleja, aprovechando al máximo los 64 bytes que permite el protocolo, permitirían disponer de cierta seguridad frente a atacantes externos y parece la única solución medio segura para redes particulares… sin embargo…. Sin embargo, tanto en redes WEP como en redes WPA/WPA2, la seguridad de la red queda anulada totalmente contra atacantes internos.

En el caso de WEP, cualquier usuario de la web que tenga la clave WEP puede ver todo el tráfico generado por todos los usuarios en claro, así que, si compartes la red con tu esposa, hermano, hermana, primo, cuñada o suegra, y la tienes en WEP, cualquiera de ellos va a poder ver el tráfico que generas.

En el caso de las redes WPA/WPA2, el cifrado de los datos se hace con claves distintas para cada usuario, es decir, cada uno de los clientes de la red utiliza un conjunto de claves de cifrado (4 para conexiones unicast y 2 para broadcast) que son personales y que además se cambian cada cierto tiempo.

No obstante, un atacante interno en una red WPA/WPA2 que capture el handsake va a poder conocer todas las claves que se han generado para este usuario en particular. La idea es sencilla, el cliente, utilizando la clave de la red WPA intercambia unos numeritos con el punto de acceso. Estos numeritos son utilizados para generar una clave de cifrado temporal que se usará para cifrar las claves que se van a crear para ese cliente y enviárselas. Si un atacante interno conoce la clave WPA/WPA2 va a poder descifrar y acceder a la clave de cifrado temporal y por tanto, a descifrar lo que con ella se cifre. En este caso, las claves de cifrado del usuario. Así, un atacante interno podrá: disfrutar del placer de la lectura de tus conversaciones de Messenger si no has utilizado un programa de cifrado para el mismo, o comparar si realmente puedes permitirte el BMW ese que tienes en la puerta mirando el extracto de tus cuentas bancarias, bla, bla, bla…

Imagen: Datos capturados enviados con WPA capturados y descifrados con ConmmView

Imagen: Página html descifrada a partir del tráfico WPA capturado y descifrado con CommView

Al final, cuando te conectas en un hotel con WEP o WPA/WPA2 personal o cuando le dices a tu primo que viene de visita: “La clave es 283449sufjlkas,.3we09” la seguridad de tu red, ya sea la que sea, se ha terminado así que, aquí tienes unas recomendaciones:

1) WEP es malo, no lo uses nunca. Si vas a un hotel y tiene WEP conéctate sólo a través de conexiones seguras que puedas comprobar mediante certificados digitales comprobables o usa una VPN (para viajar las VPN-SSL son muy cómodas y funcionales).

2) WPA/WPA2 con una contraseña débil es malo, y desde que ha aparecido NVidia Cuda aplicado al crackeo de WPA/WPA2-PSK reduciendo los tiempos un 10.000% las que no sean cambiadas cada poco tiempo también son débiles.

3) Si tienes WPA/WPA2 con un SSID fortificado y una contraseña fortificada de 64 caracteres con un montón de caracteres raros mezclados no le des la clave a nadie, pues todo aquel que tenga la clave podrá ver todos tus datos.

PD: Tal vez eso de montar la VPN sea una buena idea.. ¿no?

Saludos Malignos!

***************************************************************************************

Por Alejandro Martín y Chema Alonso

Publicado en ISV Magazine Septiembre 2008

***************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

14 comentarios:

"En el caso de WEP, cualquier usuario de la web que tenga la clave WEP puede ver todo el tráfico generado por todos los usuarios en claro".

En mi punto de acceso (y en muchos de los que he configurado) te deja introducir hasta 4 claves WEP. Si yo tengo 4 usuarios y a cada uno le pongo una clave distinta entiendo que no podrían ver unos el tráfico de los otros. Estoy equivocado?

Saludos y enhorabuena por el blog

Podría ser que cada usuario tenga su propia clave WEP, pero tal y como ha dicho Txema, obtener el resto de las claves WEP es algo trivial para un usuario con un poco de .... "inquietud" por el tema. Yo tengo SSID oculto, clave WPA2 que cambio cada mes. Se que no estoy seguro al 100% pero si que es difícil que me saquen algo.

Esto de la inseguridad wifi es...como todo lo demás.

No estaría mal que en otroa entrada sobre hablarais sobre cómo usar el VPN.

Muy interesante, Gracias.

" WPA/WPA2 con una contraseña débil es malo"... no se, a mi dicho así me suena bastante mal. Casi cualquier cosa con una contraseña débil es mala. Y no es que lo diga yo. Lo dijo hace unos días "el otro" abuelo

Creo que con pocas palabras has explicado cómo funciona la seguridad en redes wifi.

Por cierto, el contador de visitas ya ha superado las 996000. Cuando llegue a 999999 explotará el servidor donde se aloja el blog? jejeje

Uyuyuyyyy que te va a caer una denuncia de las gordas ya mismo por haber compartido una red wireless sin permiso, (Es un delito denunciable, por si no lo sabias) por aprendiz de hacker listorro que te crees que eres, y pronto vas a acabar en la carcelo por hacer estas mari co nadas wirless.

Si es que no escarmientas tio. Te vas de un delito a otro. La lista de transgresiones informaticas se te esta acumulando, hasta que un dia los de la BIT te den el palo y descubras que hay que dejar las Wifis del vecino o del hotel de enfrente en paz.

No hay pruebas, no hay delito, la info se puede sacar de cualquier rincon de internet no necesariamente lo tiene k estar haciendo el jejeje

Aunk con lo que se la juega el maligno, seguro que tiene un dispositivo de autodestruccion inmediata de su pc compremetedor por si algun dia le llega la redada jajajaja.

Maligno eres de los pocos que hablan claro sigue asi tio.

Saludos.

Si, basicamente Chema ha explicado el nivel de seguridad medio/alto de las redes wifis.

@ultimo anonimo: anda que no te aburres tu poco ni nada...

Realmente Chema con el nuevo software de Elcomsoft y un poco de tiempo no debería de ser muy dificil reventar una WPA/WPA2.

Quizás sea un poco ingenuo en el tema, pero mi opinión es clara: ¿porqué usar wifi en casa/trabajo si realmente no me hace falta? Donde haya un cable de red, que se quite todo. :P

porque dices que si petan mi conexion lave wifi van a poder leer mi extracto de cuentas? es que eso no va cirado?

gracias

Oski, bien visto, este pequeño matiz me recuerda al tratamiento que se le hace en los medios generalistas a tecnología, y sobre todo a la informática, no es propio de este blog.

Muy bien explicado. Tan bien explicado que el metodo de intercambio de claves y gestion de contraseñas utilizado por estos algoritmos parecen que estan basados en un error garrafal (algo asi como que es tan grande que nadie es capaz de verlo).

Como han dicho, ojala algun dia hables sobre VNP's, siempre son interesantes.

Saludos maligno!!

(PD.: te vi en malaga jejejeje)

@Gandy, durante una gira me pasé hablando de PPP, PPTP, L2TP/IP, L2TP/IPSec, VPN SSLs y ahora en esta estoy haciendo una demo de SSTP... hablaré de VPNS.... pero dejame que me descontamine un poco ;)

@oksi, las técnicas de MITM permiten hacer un fake del certificado digital en tu conexión HTTPs si lo aceptas la info va en claro. Hablé de esto en un ejemplo similar con LDAP-s, transponlo a HTTPS y tienes la explicación que buscas.

@John Rambo, je, ya contaré algo sobre mi experiencia en el OSWC :P

PD: Tomo nota de las VPNs.

Publicar un comentario