Medidas de protección contra troyanos bancarios (V de VI)

***************************************************************************************

Artículo publicado en PCWorld Profesional Septiembre 2008

Medidas de protección contra troyanos bancarios (I de VI)

Medidas de protección contra troyanos bancarios (II de VI)

Medidas de protección contra troyanos bancarios (III de VI)

Medidas de protección contra troyanos bancarios (IV de VI)

Medidas de protección contra troyanos bancarios (V de VI)

Medidas de protección contra troyanos bancarios (VI de VI)

***************************************************************************************

Mínimo Privilegio Posible

Cuando salimos a la calle no solemos llevar todos nuestros ahorros encima por si acaso sucede algo. Bien, pues cuando salgas a Internet o vayas a trabajar con tu ordenador no lleves todos tus privilegios encima. Esto es algo a lo que tenemos que acostumbrarnos. Si vas a escribir unos documentos con tu Microsoft Office o vas navegar un rato por Internet o vas manejar algún programa en tu ordenador… ¿por qué conectarse con un usuario administrador? La conexión con un usuario no administrador debe ser la forma normal de uso de tu equipo y única y exclusivamente debes conectarte como administrador cuando vayas a realizar una tarea de configuración del sistema.

Si aún así te has conectado como un usuario administrador porque es necesario para tu actividad normal, entonces debes navegar con un usuario no privilegiado porque en Internet no necesitas exponerte con todos tus privilegios. Si navegaras por una página que atacara una vulnerabilidad no conocida o no parcheada de tu navegador favorito el programita adquiriría automáticamente los privilegios de tu cuenta.

Para evitar esto, en las versiones de Windows XP existe la opción de “Ejecutar Como…”. Esto permite que antes de ejecutar el navegador elijas la cuenta de usuario que vas a utilizar para correr este programa. Para ello ten listo un usuario sin privilegios en tu sistema que utilices solo para navegar por Internet.

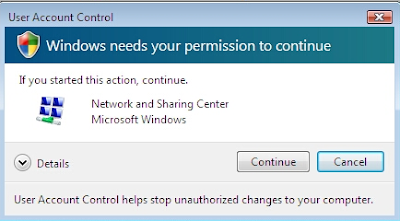

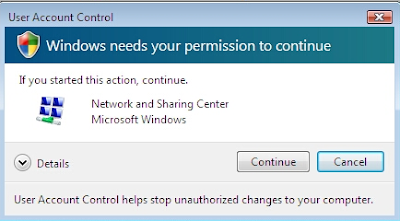

Windows Vista es un sistema operativo mucho más seguro y pensado desde cero en seguridad e incorpora una opción que se llama UAC (User Account Control) o “Control de Cuentas de Usuario”. Esta forma de trabajar con el sistema hace que, accedas al sistema con el usuario que accedas, todos los programas se ejecutan sin privilegios y si algún privilegio es necesario entonces el sistema solicita la autorización del sistema. Nunca otorgues ningún privilegio a ningún programa que desconozcas o que no sea una herramienta de administración de tu equipo.

Imagen: UAC en gestión de redes

Fortifica tu navegador

Los navegadores de Internet cuentan con una amplia serie de opciones de seguridad. El uso apropiado de ellas ayuda a fortificar la seguridad y la entrada de troyanos por tu equipo. Configura el uso de bloqueo de pop-ups. Presta atención a las alertas de seguridad de certificados que da el servidor y no clasifica los sitios de confianza de tu equipo.

Internet Explorer 7 cuenta con una opción que se llama Modo Protegido. Esta opción del sistema hace uso de una característica que viene con Windows Vista y que se llama MIC (Mandatority Integrity Control). Cada proceso del sistema operativo se ejecuta con un nivel de Integridad, impidiendo que ningún proceso de nivel de integridad inferior pueda acceder a un proceso/objeto de nivel de integridad superior. Así, cuando el modo protegido está activado, ningún programa podrá acceder desde el navegador, por ejemplo, al sistema de ficheros sin autorización expresa y entrega de permisos por parte de un usuario.

Imagen: Modo Protegido

***************************************************************************************

Artículo publicado en PCWorld Profesional Septiembre 2008

Medidas de protección contra troyanos bancarios (I de VI)

Medidas de protección contra troyanos bancarios (II de VI)

Medidas de protección contra troyanos bancarios (III de VI)

Medidas de protección contra troyanos bancarios (IV de VI)

Medidas de protección contra troyanos bancarios (V de VI)

Medidas de protección contra troyanos bancarios (VI de VI)

***************************************************************************************

Artículo publicado en PCWorld Profesional Septiembre 2008

Medidas de protección contra troyanos bancarios (I de VI)

Medidas de protección contra troyanos bancarios (II de VI)

Medidas de protección contra troyanos bancarios (III de VI)

Medidas de protección contra troyanos bancarios (IV de VI)

Medidas de protección contra troyanos bancarios (V de VI)

Medidas de protección contra troyanos bancarios (VI de VI)

***************************************************************************************

Mínimo Privilegio Posible

Cuando salimos a la calle no solemos llevar todos nuestros ahorros encima por si acaso sucede algo. Bien, pues cuando salgas a Internet o vayas a trabajar con tu ordenador no lleves todos tus privilegios encima. Esto es algo a lo que tenemos que acostumbrarnos. Si vas a escribir unos documentos con tu Microsoft Office o vas navegar un rato por Internet o vas manejar algún programa en tu ordenador… ¿por qué conectarse con un usuario administrador? La conexión con un usuario no administrador debe ser la forma normal de uso de tu equipo y única y exclusivamente debes conectarte como administrador cuando vayas a realizar una tarea de configuración del sistema.

Si aún así te has conectado como un usuario administrador porque es necesario para tu actividad normal, entonces debes navegar con un usuario no privilegiado porque en Internet no necesitas exponerte con todos tus privilegios. Si navegaras por una página que atacara una vulnerabilidad no conocida o no parcheada de tu navegador favorito el programita adquiriría automáticamente los privilegios de tu cuenta.

Para evitar esto, en las versiones de Windows XP existe la opción de “Ejecutar Como…”. Esto permite que antes de ejecutar el navegador elijas la cuenta de usuario que vas a utilizar para correr este programa. Para ello ten listo un usuario sin privilegios en tu sistema que utilices solo para navegar por Internet.

Windows Vista es un sistema operativo mucho más seguro y pensado desde cero en seguridad e incorpora una opción que se llama UAC (User Account Control) o “Control de Cuentas de Usuario”. Esta forma de trabajar con el sistema hace que, accedas al sistema con el usuario que accedas, todos los programas se ejecutan sin privilegios y si algún privilegio es necesario entonces el sistema solicita la autorización del sistema. Nunca otorgues ningún privilegio a ningún programa que desconozcas o que no sea una herramienta de administración de tu equipo.

Imagen: UAC en gestión de redes

Fortifica tu navegador

Los navegadores de Internet cuentan con una amplia serie de opciones de seguridad. El uso apropiado de ellas ayuda a fortificar la seguridad y la entrada de troyanos por tu equipo. Configura el uso de bloqueo de pop-ups. Presta atención a las alertas de seguridad de certificados que da el servidor y no clasifica los sitios de confianza de tu equipo.

Internet Explorer 7 cuenta con una opción que se llama Modo Protegido. Esta opción del sistema hace uso de una característica que viene con Windows Vista y que se llama MIC (Mandatority Integrity Control). Cada proceso del sistema operativo se ejecuta con un nivel de Integridad, impidiendo que ningún proceso de nivel de integridad inferior pueda acceder a un proceso/objeto de nivel de integridad superior. Así, cuando el modo protegido está activado, ningún programa podrá acceder desde el navegador, por ejemplo, al sistema de ficheros sin autorización expresa y entrega de permisos por parte de un usuario.

Imagen: Modo Protegido

***************************************************************************************

Artículo publicado en PCWorld Profesional Septiembre 2008

Medidas de protección contra troyanos bancarios (I de VI)

Medidas de protección contra troyanos bancarios (II de VI)

Medidas de protección contra troyanos bancarios (III de VI)

Medidas de protección contra troyanos bancarios (IV de VI)

Medidas de protección contra troyanos bancarios (V de VI)

Medidas de protección contra troyanos bancarios (VI de VI)

***************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

No hay comentarios:

Publicar un comentario