Aplicación de la LOPD a la memoria RAM [IV de IV]

**************************************************************************************************

Artículo escrito por Juan Luis Rambla, Juan Garrido Caballero y Chema Alonso

- Aplicación de la LOPD a la memoria RAM [I de IV]

- Aplicación de la LOPD a la memoria RAM [II de IV]

- Aplicación de la LOPD a la memoria RAM [III de III]

- Aplicación de la LOPD a la memoria RAM [IV de IV]

**************************************************************************************************

7.- Extracción de datos mediante técnicas forenses de volcados de memoria RAM

Al igual que existen herramientas para la recuperación de ficheros no borrados permanentemente, existen herramientas para la extracción de todos los datos almacenados en un volcado de memoria RAM. Esto además no es un proceso de extremada complejidad ya que la memoria RAM no está cifrada y por lo tanto basta con utilizar sencillas utilidades de búsqueda de cadenas para la extracción de datos almacenados en ella como strings[8], bintext[9] o findstr[10], que son públicas y gratuitas.

Imagen 6: Volcado de memoria abierto con Bintext

8.- Protección de los ficheros de memoria RAM

Si nos atenemos a lo dispuesto en los articulados del capítulo III del título VIII del Reglamento, es necesaria la aplicación de unas medidas técnicas y organizativas para su cumplimiento. Estas medidas dependerán del tipo de datos manejado y por lo tanto dependerán de las circunstancia. En el escenario tratado tendremos por lo tanto solamente en cuenta todos aquellos aspectos técnicos exigidos por el reglamento y que pudieran aplicarse a los tipos de memoria tratados. De entre los artículos existentes, destacan como críticos la aplicación de los siguientes:

- Para medidas de seguridad de nivel básico:

o Artículo 91: control de acceso. Establece la necesidad de garantizar que el acceso a los datos se realice, solo por las personas que necesiten por sus funcionen el acceso a los datos y que por lo tanto queda consignado en el documento de seguridad de la organización.

o Artículo 92: Gestión de soportes y documentos. En el caso de la salida de soportes y documentos fuera los locales donde se encontrara el responsable del fichero, deberán establecerse una serie de medidas con objeto de evitar el robo, pérdida o acceso indebido de los datos.

- Para medida de seguridad de nivel alto:

o Artículo 101: Gestión y distribución de soportes. La distribución de los datos que contuvieran datos considerados como de nivel alto, se realizará cifrando dichos datos o bien implementando cualquier mecanismo que impida el acceso o su manipulación durante su transporte.

Adicionalmente en este mismo artículo, se consigna la necesidad de evitar el tratamiento de datos de carácter personal en dispositivos portátiles que no permitan su cifrado. En caso de que sea estrictamente necesario se hará constar motivadamente en el documento de seguridad y se adoptarán medidas que tengan en cuenta los riesgos de realizar tratamientos en entornos desprotegidos.

Cuando se realice el tratamiento de la memoria es necesario por lo tanto tener en cuenta los artículos citados anteriormente. Los fabricantes de software están desarrollando herramientas para el tratamiento de estos ficheros de forma centralizada y segura.

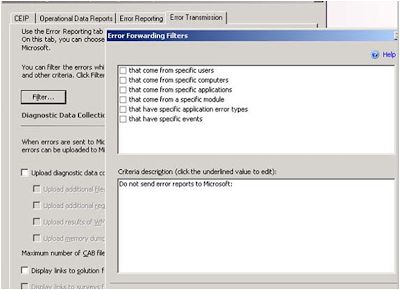

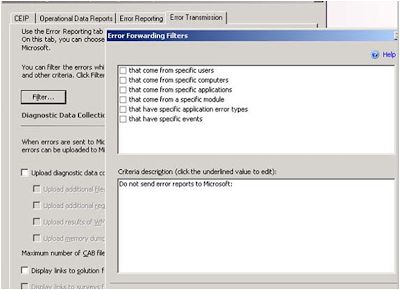

Imagen 7: System Center Desktop Error Monitoring de Microsoft[11]

9.- Conclusiones

El presente artículo quiere poner de manifiesto la peligrosidad y el impacto de los ficheros utilizados por la memoria RAM en la protección de los datos y la aplicación de la Ley de Protección de Datos.

Es por tanto necesario establecer un proceso de tratamiento de todos los ficheros utilizados por la memoria RAM en todos los sistemas informáticos de una organización siendo necesaria la implementación de opciones de recogida, catalogación, procesado y borrado de los mismos de forma segura.

Todos los ficheros de volcado de memoria RAM de un proceso deberán estar sujetos a las mismos niveles de seguridad que los datos que son procesados por la aplicación, es decir, el nivel de seguridad es viral de los datos a la aplicación que los procesa.

Como queda demostrado, de nada sirve proteger los ficheros si no se protege correctamente la información que se procesa en memoria RAM.

REFERENCIAS

[1] Ley Orgánica Protección de Datos (LOPD). 14 de Diciembre 1999. B.O.E.,

http://www.boe.es/boe/dias/1999/12/14/pdfs/A43088-43099.pdf

[2] Real Decreto 1720/2007 Reglamento de desarrollo de la LOPD. 19 de enero de 2008. B.O.E.,

https://www.agpd.es/upload/Canal_Documentacion/legislacion/Estatal/RD_1720_2007.pdf

[3] ADRC Data Recovery Tools,

http://www.adrc.com/software/data_recovery_tools/

[4] Delete Files Permanently, http://www.deletefilespermanently.com/

[5] Corte del Distrito Central de California, Estados Unidos, juicio de Columbia Pictures Industries contra Justin Bunneli,

http://i.i.com.com/cnwk.1d/pdf/ne/2007/Torrentspy.pdf

[6] Pagefile.sys, http://en.wikipedia.org/wiki/Paging#Windows_NT

[7] Swap partition, http://en.wikipedia.org/wiki/Paging#Linux

[8] Strings, http://technet.microsoft.com/en-us/sysinternals/bb897439.aspx

[9] Bintext, http://www.foundstone.com/us/resources/proddesc/bintext.htm

[10] Findstr,

http://technet2.microsoft.com/windowsserver/es/library/2b01d7f5-ab5a-407f-b5ec-f46248289db93082.mspx

[11] Microsoft System Center Desktop Error Monitoring,

http://download.microsoft.com/download/6/4/f/64f5dc66-832a-4df3-baf4-3b4e7fb9e500/Datasheet%20-%20SCDEM.pdf

**************************************************************************************************

Artículo escrito por Juan Luis Rambla, Juan Garrido Caballero y Chema Alonso

- Aplicación de la LOPD a la memoria RAM [I de IV]

- Aplicación de la LOPD a la memoria RAM [II de IV]

- Aplicación de la LOPD a la memoria RAM [III de III]

- Aplicación de la LOPD a la memoria RAM [IV de IV]

**************************************************************************************************

Artículo escrito por Juan Luis Rambla, Juan Garrido Caballero y Chema Alonso

- Aplicación de la LOPD a la memoria RAM [I de IV]

- Aplicación de la LOPD a la memoria RAM [II de IV]

- Aplicación de la LOPD a la memoria RAM [III de III]

- Aplicación de la LOPD a la memoria RAM [IV de IV]

**************************************************************************************************

7.- Extracción de datos mediante técnicas forenses de volcados de memoria RAM

Al igual que existen herramientas para la recuperación de ficheros no borrados permanentemente, existen herramientas para la extracción de todos los datos almacenados en un volcado de memoria RAM. Esto además no es un proceso de extremada complejidad ya que la memoria RAM no está cifrada y por lo tanto basta con utilizar sencillas utilidades de búsqueda de cadenas para la extracción de datos almacenados en ella como strings[8], bintext[9] o findstr[10], que son públicas y gratuitas.

Imagen 6: Volcado de memoria abierto con Bintext

8.- Protección de los ficheros de memoria RAM

Si nos atenemos a lo dispuesto en los articulados del capítulo III del título VIII del Reglamento, es necesaria la aplicación de unas medidas técnicas y organizativas para su cumplimiento. Estas medidas dependerán del tipo de datos manejado y por lo tanto dependerán de las circunstancia. En el escenario tratado tendremos por lo tanto solamente en cuenta todos aquellos aspectos técnicos exigidos por el reglamento y que pudieran aplicarse a los tipos de memoria tratados. De entre los artículos existentes, destacan como críticos la aplicación de los siguientes:

- Para medidas de seguridad de nivel básico:

o Artículo 91: control de acceso. Establece la necesidad de garantizar que el acceso a los datos se realice, solo por las personas que necesiten por sus funcionen el acceso a los datos y que por lo tanto queda consignado en el documento de seguridad de la organización.

o Artículo 92: Gestión de soportes y documentos. En el caso de la salida de soportes y documentos fuera los locales donde se encontrara el responsable del fichero, deberán establecerse una serie de medidas con objeto de evitar el robo, pérdida o acceso indebido de los datos.

- Para medida de seguridad de nivel alto:

o Artículo 101: Gestión y distribución de soportes. La distribución de los datos que contuvieran datos considerados como de nivel alto, se realizará cifrando dichos datos o bien implementando cualquier mecanismo que impida el acceso o su manipulación durante su transporte.

Adicionalmente en este mismo artículo, se consigna la necesidad de evitar el tratamiento de datos de carácter personal en dispositivos portátiles que no permitan su cifrado. En caso de que sea estrictamente necesario se hará constar motivadamente en el documento de seguridad y se adoptarán medidas que tengan en cuenta los riesgos de realizar tratamientos en entornos desprotegidos.

Cuando se realice el tratamiento de la memoria es necesario por lo tanto tener en cuenta los artículos citados anteriormente. Los fabricantes de software están desarrollando herramientas para el tratamiento de estos ficheros de forma centralizada y segura.

Imagen 7: System Center Desktop Error Monitoring de Microsoft[11]

9.- Conclusiones

El presente artículo quiere poner de manifiesto la peligrosidad y el impacto de los ficheros utilizados por la memoria RAM en la protección de los datos y la aplicación de la Ley de Protección de Datos.

Es por tanto necesario establecer un proceso de tratamiento de todos los ficheros utilizados por la memoria RAM en todos los sistemas informáticos de una organización siendo necesaria la implementación de opciones de recogida, catalogación, procesado y borrado de los mismos de forma segura.

Todos los ficheros de volcado de memoria RAM de un proceso deberán estar sujetos a las mismos niveles de seguridad que los datos que son procesados por la aplicación, es decir, el nivel de seguridad es viral de los datos a la aplicación que los procesa.

Como queda demostrado, de nada sirve proteger los ficheros si no se protege correctamente la información que se procesa en memoria RAM.

REFERENCIAS

[1] Ley Orgánica Protección de Datos (LOPD). 14 de Diciembre 1999. B.O.E.,

http://www.boe.es/boe/dias/1999/12/14/pdfs/A43088-43099.pdf

[2] Real Decreto 1720/2007 Reglamento de desarrollo de la LOPD. 19 de enero de 2008. B.O.E.,

https://www.agpd.es/upload/Canal_Documentacion/legislacion/Estatal/RD_1720_2007.pdf

[3] ADRC Data Recovery Tools,

http://www.adrc.com/software/data_recovery_tools/

[4] Delete Files Permanently, http://www.deletefilespermanently.com/

[5] Corte del Distrito Central de California, Estados Unidos, juicio de Columbia Pictures Industries contra Justin Bunneli,

http://i.i.com.com/cnwk.1d/pdf/ne/2007/Torrentspy.pdf

[6] Pagefile.sys, http://en.wikipedia.org/wiki/Paging#Windows_NT

[7] Swap partition, http://en.wikipedia.org/wiki/Paging#Linux

[8] Strings, http://technet.microsoft.com/en-us/sysinternals/bb897439.aspx

[9] Bintext, http://www.foundstone.com/us/resources/proddesc/bintext.htm

[10] Findstr,

http://technet2.microsoft.com/windowsserver/es/library/2b01d7f5-ab5a-407f-b5ec-f46248289db93082.mspx

[11] Microsoft System Center Desktop Error Monitoring,

http://download.microsoft.com/download/6/4/f/64f5dc66-832a-4df3-baf4-3b4e7fb9e500/Datasheet%20-%20SCDEM.pdf

**************************************************************************************************

Artículo escrito por Juan Luis Rambla, Juan Garrido Caballero y Chema Alonso

- Aplicación de la LOPD a la memoria RAM [I de IV]

- Aplicación de la LOPD a la memoria RAM [II de IV]

- Aplicación de la LOPD a la memoria RAM [III de III]

- Aplicación de la LOPD a la memoria RAM [IV de IV]

**************************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

2 comentarios:

Increible, no había tenido en cuenta el tema de la memoria RAM, ya ves, siempre aprendiendo.

Saludso,

Buen trabajo, gracias por la información.

Un Saludo.

Publicar un comentario