Enviar a un "amigo" [II de III]

***************************************************************************************************

- Enviar a un "amigo" [I de III]

- Enviar a un "amigo" [II de III]

- Enviar a un "amigo" [III de III]

***************************************************************************************************

2.- Convertirse en un servidor de Relay y caer en una RBL

Lógicamente, el siguiente paso a ser utilizado como servidor de mensajes anónimos y spoofeados por parte de algunos es ser utilizado de forma "profesional" por parte de spammers. Muchas veces el objetivo de los mails de spam es sólo enviar una URL de un servidor controlado que va a lanzar exploits contra los usuarios que tienen la mala suerte de navegar por ella con un navegador sin actualizar.

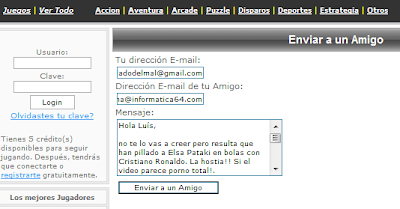

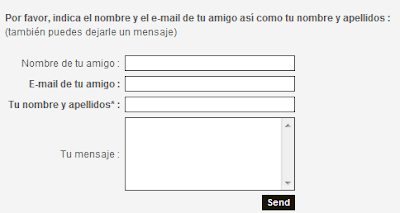

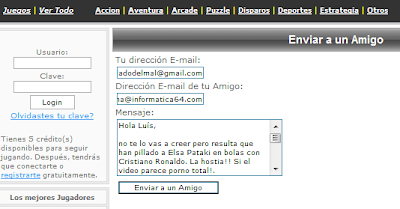

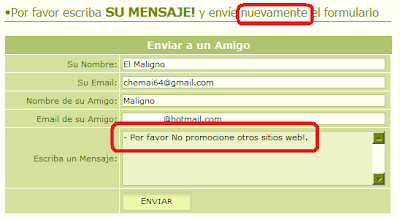

En la imagen siguiente se ve como puede inyectarse, con cierto ingenio, texto para intentar engañar al usuario e incitarle a hacer clic en la URL maliciosa. En este ejemplo en una web de juegos.

Permite poner texto en el mensaje y no tiene protección por captchas

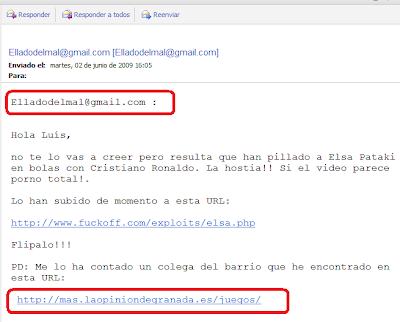

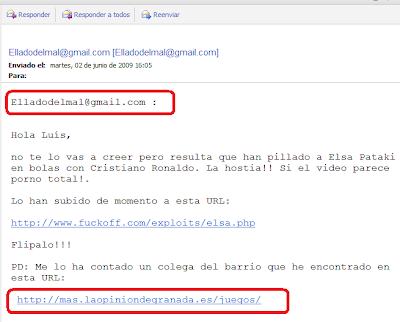

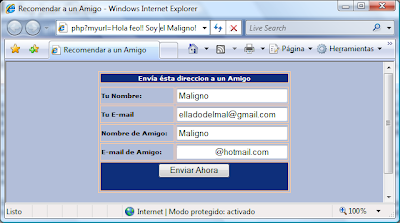

Y el resultado es… aparente para ser un spam.

Resultado del mail enviado

Lo que va rodeado de color rojo es lo que pone el formato de composición del mail, el resto se ha inyectado para que parezca un mail legítimo. Una de las formas de evitar este tipo de acciones es que el usuario no pueda escribir ninguna parte del mensaje, pero es cierto que quita efectividad en el impacto de la recomendación.

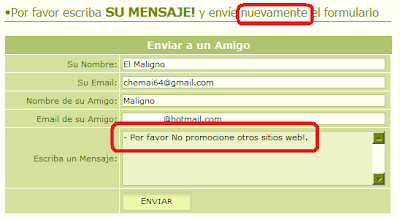

En otro ejemplo de "Enviar a un amigo" me he encontrado con una medida de protección un tanto curiosa. El sistema permitía escribir mensajes pero, a la hora de enviar el mail se realizaba una comprobación del contenido para prohibir la recomendación de otras URLS.

Mensaje de error de filtrado de URLs

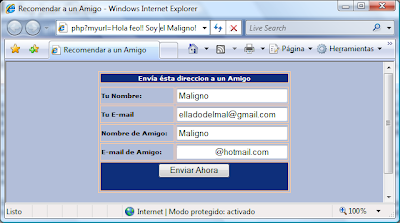

Por último, otra de las medidas a evaluar a la hora de proteger el sistema de “Enviar a un amigo” para ser utilizado como servidor de spam es utilizar un sistema robusto de captchas. Sorprendentemente esto no se encuentra en casi ningún sitio. Y lo normal es encontrar sitios como éste, en el que el mensaje a inyectar va en el parámetro myurl que puede ser modificado por GET para introducir el texto que se desee.

Ninguna protección contra envío masivo

O como este otro, de una compañía de bebida isotónica que no tiene ningún control contra automatismos.

Ninguna medida de protección contra envío masivo

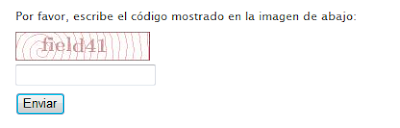

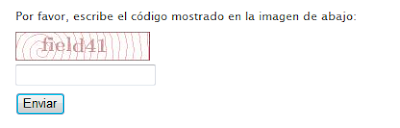

Por último, algunos tienen sistemas de captchas, pero, debido a que aún no han sido atacados masivamente por los spammers, sus sistemas captcha son muy sencillos. En este ejemplo, se puede ver que el captcha es fácil de detectar con programas de reconocimiento de texto pero, además, este ejemplo concreto, permitía reutilizar el mismo valor para enviar todos los mails que se deseara.

Captcha débil

Al final, automatizar el envío de mails masivo a través de cualquiera de estos servicios es bastante trivial, con lo que es posible que el servidor, y si es el servidor de correo legítimo de la empresa peor, sea introducido en una lista negra y los correos legítimos de la compañía no lleguen a los destinatarios.

Algunas recomendaciones iniciales sobre la inclusión de este servicio de “Enviar a un amigo” en una aplicación web:

- Añade captchas robustos

- Limita el número de envíos.

- No permitas editar el asunto del mail.

- Deja introducir un texto muy limitado en el mensaje.

- Filtra el contenido del mensaje introducido.

***************************************************************************************************

- Enviar a un "amigo" [I de III]

- Enviar a un "amigo" [II de III]

- Enviar a un "amigo" [III de III]

***************************************************************************************************

- Enviar a un "amigo" [I de III]

- Enviar a un "amigo" [II de III]

- Enviar a un "amigo" [III de III]

***************************************************************************************************

2.- Convertirse en un servidor de Relay y caer en una RBL

Lógicamente, el siguiente paso a ser utilizado como servidor de mensajes anónimos y spoofeados por parte de algunos es ser utilizado de forma "profesional" por parte de spammers. Muchas veces el objetivo de los mails de spam es sólo enviar una URL de un servidor controlado que va a lanzar exploits contra los usuarios que tienen la mala suerte de navegar por ella con un navegador sin actualizar.

En la imagen siguiente se ve como puede inyectarse, con cierto ingenio, texto para intentar engañar al usuario e incitarle a hacer clic en la URL maliciosa. En este ejemplo en una web de juegos.

Permite poner texto en el mensaje y no tiene protección por captchas

Y el resultado es… aparente para ser un spam.

Resultado del mail enviado

Lo que va rodeado de color rojo es lo que pone el formato de composición del mail, el resto se ha inyectado para que parezca un mail legítimo. Una de las formas de evitar este tipo de acciones es que el usuario no pueda escribir ninguna parte del mensaje, pero es cierto que quita efectividad en el impacto de la recomendación.

En otro ejemplo de "Enviar a un amigo" me he encontrado con una medida de protección un tanto curiosa. El sistema permitía escribir mensajes pero, a la hora de enviar el mail se realizaba una comprobación del contenido para prohibir la recomendación de otras URLS.

Mensaje de error de filtrado de URLs

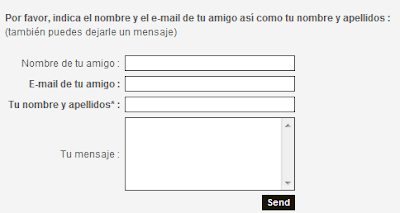

Por último, otra de las medidas a evaluar a la hora de proteger el sistema de “Enviar a un amigo” para ser utilizado como servidor de spam es utilizar un sistema robusto de captchas. Sorprendentemente esto no se encuentra en casi ningún sitio. Y lo normal es encontrar sitios como éste, en el que el mensaje a inyectar va en el parámetro myurl que puede ser modificado por GET para introducir el texto que se desee.

Ninguna protección contra envío masivo

O como este otro, de una compañía de bebida isotónica que no tiene ningún control contra automatismos.

Ninguna medida de protección contra envío masivo

Por último, algunos tienen sistemas de captchas, pero, debido a que aún no han sido atacados masivamente por los spammers, sus sistemas captcha son muy sencillos. En este ejemplo, se puede ver que el captcha es fácil de detectar con programas de reconocimiento de texto pero, además, este ejemplo concreto, permitía reutilizar el mismo valor para enviar todos los mails que se deseara.

Captcha débil

Al final, automatizar el envío de mails masivo a través de cualquiera de estos servicios es bastante trivial, con lo que es posible que el servidor, y si es el servidor de correo legítimo de la empresa peor, sea introducido en una lista negra y los correos legítimos de la compañía no lleguen a los destinatarios.

Algunas recomendaciones iniciales sobre la inclusión de este servicio de “Enviar a un amigo” en una aplicación web:

- Añade captchas robustos

- Limita el número de envíos.

- No permitas editar el asunto del mail.

- Deja introducir un texto muy limitado en el mensaje.

- Filtra el contenido del mensaje introducido.

***************************************************************************************************

- Enviar a un "amigo" [I de III]

- Enviar a un "amigo" [II de III]

- Enviar a un "amigo" [III de III]

***************************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

5 comentarios:

Cuando dices " lo normal es encontrar sitios como éste, en el que el mensaje a inyectar va en el parámetro myurl que puede ser modificado por GET para introducir el texto que se desee"

¿te refieres a usar Fidler por ejemplo para interceptar el envío desde el navegador y alterarlo a tu gusto?

Gracias, unos upost muy interesantes

@Julio, lo que quiero decir es que lo normal es que la mayoría dejen poner una parte del mensaje (bien en un parámetro get o en un input o en un parámetro por post).

Saludos y gracias!

Artículos muy interesantes.

Podrías, en un futuro, comentar este?

http://www.abadiadigital.com/articulo/una-actualizacion-de-microsoft-instala-de-tapadillo-una-extension-para-firefox/

Que no se si será un bulo, pero sería interesante saber lo que tenga de verdad.

Un abrazo.

Me mola esta serie de posts. Parecen la tipica chorrada que todo el mundo se da prisa en hacer correr la voz, entre la familia, los amiguetes, los perros de la urbanización y el canario del vecino, sin saber realmente lo que hay detrás. Además, aún cuando se usan bien, son una forma estupenda de conseguir direcciones de correo para "spammear" más tarde.

Saludos, tío "malo"!

Kano! Rss a Pedrito del tirón!

Link

El de MSDN

Link

Publicar un comentario