Rogue AP en Windows con Intel My Wifi

Una de las aproximaciones más interesantes para el robo de información en redes WiFi es la de la suplantación del punto de acceso o uso de lo que se llama Rogue APs. La idea de esta técnica de ataque es conseguir que la víctima se conecte al equipo del atacante, que funciona como un punto de acceso legítimo, para que sea éste el que redirija el tráfico. Es una forma sencilla de realizar un ataque de Man In The Middle ya que al estar el atacante realizando funciones de AP va a poder interceptar absolutamente todas las comunicaciones.

Para que el ataque tenga efectividad, es necesario que la suplantación de un AP legítimo sea lo más real posible, por lo que se debe recrear un entorno de red con las mismas características en el Rogue AP a las del AP legítimo, copiando para ello el BSSID, ESSID, las configuraciones de seguridad de la red y, por supuesto, la clave.

Tradicionalmente la suplantación del punto de acceso se ha hecho con sistemas operativos Linux, haciendo uso de tarjetas y drivers específicos En este artículo vamos a ver cómo realizar esta misma suplantación haciendo uso de la tecnología Intel® My Wifi de una forma muy sencilla.

Intel My WiFi

A principios de 2009 Intel® anuncio la tecnología Intel® My Wifi con el objetivo de dotar a los equipos personales de la capacidad para crear pequeñas redes Wifi personales. El objetivo es que se puedan conectar todos los diferentes dispositivos, como son teléfonos móviles, discos duros multimedia o similares en una red para facilitar la vida del usuario. El limite son 8, pero es más que suficiente para esta prueba.

Esta tecnología funciona únicamente bajo los Sistemas Operativos Windows Vista y Windows 7 y con los portátiles con tecnología Centrino 2, que vienen dotados de los chipset WiFi Link 5100 o WiFi Link 5300.

Esta tecnología es, por tanto, perfecta para la creación por software de redes WiFi a la carta con la configuración del AP con las características deseadas. En este artículo se muestra cómo utilizar esta tecnología para realizar la suplantación del AP en un Windows Vista x64 con la tarjeta Intel WiFi 5100.

Configuración de la red

En primer lugar se descarga el software proporcionado por Intel, en la versión adecuada del Sistema Operativo y se instala de forma personalizada, para incluir la tecnología Intel® My WiFi, como se ve en la imagen 1. El software puede ser descargado desde la siguiente URL: Intel My Wifi

Imagen 1: Instalación de Intel® My WiFi

Una vez instalado el software, si se inspecciona el panel de administración de dispositivos se podrá comprobar que se han creado una serie de nuevos adaptadores de red creados por el software para la creación de las redes.

Imagen 2: Dispositivos instalados

A partir de este momento se dispone de una aplicación gráfica, accesible desde la barra de tareas donde se puede activar y desactivar la creación de una red WiFi personal.

Imagen 3: Aplicación Intel® My WiFi

Creación de un perfil de red

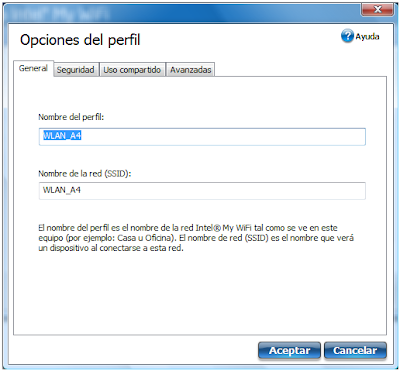

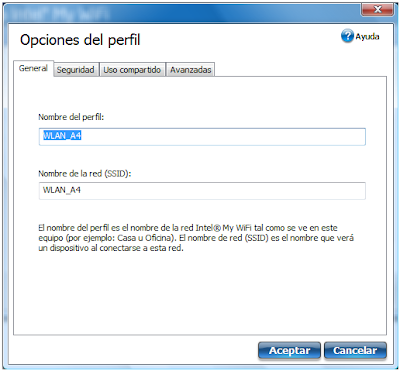

Mediante la herramienta de gestión de perfiles se configura la red WiFique se quiere crear o suplantar, como se puede ver en los pasos siguientes. Inicialmente se deberá configurar el SSID de la red junto con el nombre del perfil.

Imagen 4: Configuraciónn SSID y nombre del perfil

En la pestaña de seguridad se define el tipo de red a crear. En este ejemplo se ha configurado una red WEP pero es posible configurar redes con tecnologías WPA/WPA2:

Imagen 5: Configuración de la seguridad de la red

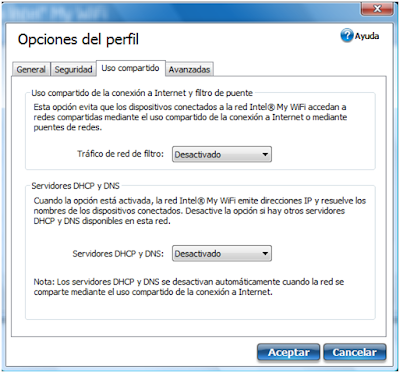

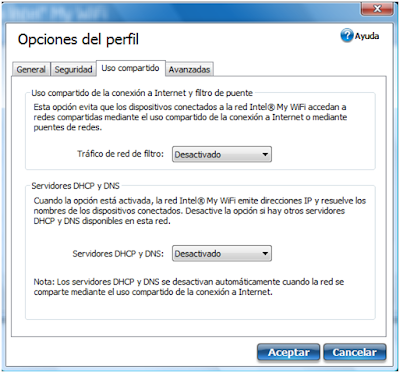

La siguente decisión de configuración será sobre las opciones de red. En este caso el software tiene la posibilidad de funcionar como un servidor DHCP y DNS o redirigir el tráfico de otra red así como la conexión a las otras redes.

Imagen 6: Configuración de uso compartido de la red

Por último, se configura el canal por el que se desea que funcione esta rede WiFi.

Imagen 7: Configuración del canal

Una vez configurado el punto de acceso, es necesario crear el puente de red entre la red WiFi que estamos creando y la red que tiene el equipo configurada para la conexión a Internet. Esto es necesario para poder enrutar el tráfico entre la red WiFi que se está creando e Internet y que cuando un usuario se conecte al punto de acceso se le asigne la configuración de red adecuada para conectarse a Internet. Para configurar esta opción basta con aplicarla desdes el administrador de dispositivos de red como se ve en la Imagen 8.

Imagen 8: Creación del puente de red

La configuración del puente variará según la red que se esté deseando crear, en este caso se marca que se obtenga la dirección IP de forma automática. Como se ha desactivado la asignación de IPs en el perfil de My WiFi y se permite el uso de redes compartidas, cuando la víctima se asocie al punto de acceso la red le proporcionara la configuración IP adecuada y el cliente podrá hacer uso de la red como se puede ver en la Imagen 9.

Imagen 9: Cliente conectado a la red personal

Consideraciones finales

No será necesario realizar nada especial para estar en medio ya, como todo el tráfico pasa por el atacante, es decir, por el Rogue AP, éste podrá hacer uso de cualquier analizador de red, como por ejemplo Wireshark, para capturar todo el tráfico de red no cifrado y analizarlo:

Iamgen 10: Wireshark inspeccionando el tráfico de red

Como la configuración del AP se realiza sobre un adaptador de red, la configuración de una MAC concreta en el rogue AP será igual que cambiar la MAC de esa tarjeta. Logicamente, una vez configurado un rogue AP exacto, si se desea reconectar los clientes actualmente conectados habría que realizar un ataque 0 de desconexión. Todo ello lo vimos ya en los artículos de Atacar WPA/WPA2 PSK y Crackear WPA/WPA2 PSK.

Por último, hay que resaltar que esto es muy peligroso y puede hacer que aparezcan muchas "falsas redes Wireless sin protección" rulando por ahí que estén pensadas como redes trampas para aquellos amigos de lo ajeno así que, si por un casual te conectas a una red wireless insegura de forma legítima o ilegítima, toma precauciones.

Artículo escrito por Alejando Martín y Chema Alonso.

Para que el ataque tenga efectividad, es necesario que la suplantación de un AP legítimo sea lo más real posible, por lo que se debe recrear un entorno de red con las mismas características en el Rogue AP a las del AP legítimo, copiando para ello el BSSID, ESSID, las configuraciones de seguridad de la red y, por supuesto, la clave.

Tradicionalmente la suplantación del punto de acceso se ha hecho con sistemas operativos Linux, haciendo uso de tarjetas y drivers específicos En este artículo vamos a ver cómo realizar esta misma suplantación haciendo uso de la tecnología Intel® My Wifi de una forma muy sencilla.

Intel My WiFi

A principios de 2009 Intel® anuncio la tecnología Intel® My Wifi con el objetivo de dotar a los equipos personales de la capacidad para crear pequeñas redes Wifi personales. El objetivo es que se puedan conectar todos los diferentes dispositivos, como son teléfonos móviles, discos duros multimedia o similares en una red para facilitar la vida del usuario. El limite son 8, pero es más que suficiente para esta prueba.

Esta tecnología funciona únicamente bajo los Sistemas Operativos Windows Vista y Windows 7 y con los portátiles con tecnología Centrino 2, que vienen dotados de los chipset WiFi Link 5100 o WiFi Link 5300.

Esta tecnología es, por tanto, perfecta para la creación por software de redes WiFi a la carta con la configuración del AP con las características deseadas. En este artículo se muestra cómo utilizar esta tecnología para realizar la suplantación del AP en un Windows Vista x64 con la tarjeta Intel WiFi 5100.

Configuración de la red

En primer lugar se descarga el software proporcionado por Intel, en la versión adecuada del Sistema Operativo y se instala de forma personalizada, para incluir la tecnología Intel® My WiFi, como se ve en la imagen 1. El software puede ser descargado desde la siguiente URL: Intel My Wifi

Imagen 1: Instalación de Intel® My WiFi

Una vez instalado el software, si se inspecciona el panel de administración de dispositivos se podrá comprobar que se han creado una serie de nuevos adaptadores de red creados por el software para la creación de las redes.

Imagen 2: Dispositivos instalados

A partir de este momento se dispone de una aplicación gráfica, accesible desde la barra de tareas donde se puede activar y desactivar la creación de una red WiFi personal.

Imagen 3: Aplicación Intel® My WiFi

Creación de un perfil de red

Mediante la herramienta de gestión de perfiles se configura la red WiFique se quiere crear o suplantar, como se puede ver en los pasos siguientes. Inicialmente se deberá configurar el SSID de la red junto con el nombre del perfil.

Imagen 4: Configuraciónn SSID y nombre del perfil

En la pestaña de seguridad se define el tipo de red a crear. En este ejemplo se ha configurado una red WEP pero es posible configurar redes con tecnologías WPA/WPA2:

Imagen 5: Configuración de la seguridad de la red

La siguente decisión de configuración será sobre las opciones de red. En este caso el software tiene la posibilidad de funcionar como un servidor DHCP y DNS o redirigir el tráfico de otra red así como la conexión a las otras redes.

Imagen 6: Configuración de uso compartido de la red

Por último, se configura el canal por el que se desea que funcione esta rede WiFi.

Imagen 7: Configuración del canal

Una vez configurado el punto de acceso, es necesario crear el puente de red entre la red WiFi que estamos creando y la red que tiene el equipo configurada para la conexión a Internet. Esto es necesario para poder enrutar el tráfico entre la red WiFi que se está creando e Internet y que cuando un usuario se conecte al punto de acceso se le asigne la configuración de red adecuada para conectarse a Internet. Para configurar esta opción basta con aplicarla desdes el administrador de dispositivos de red como se ve en la Imagen 8.

Imagen 8: Creación del puente de red

La configuración del puente variará según la red que se esté deseando crear, en este caso se marca que se obtenga la dirección IP de forma automática. Como se ha desactivado la asignación de IPs en el perfil de My WiFi y se permite el uso de redes compartidas, cuando la víctima se asocie al punto de acceso la red le proporcionara la configuración IP adecuada y el cliente podrá hacer uso de la red como se puede ver en la Imagen 9.

Imagen 9: Cliente conectado a la red personal

Consideraciones finales

No será necesario realizar nada especial para estar en medio ya, como todo el tráfico pasa por el atacante, es decir, por el Rogue AP, éste podrá hacer uso de cualquier analizador de red, como por ejemplo Wireshark, para capturar todo el tráfico de red no cifrado y analizarlo:

Iamgen 10: Wireshark inspeccionando el tráfico de red

Como la configuración del AP se realiza sobre un adaptador de red, la configuración de una MAC concreta en el rogue AP será igual que cambiar la MAC de esa tarjeta. Logicamente, una vez configurado un rogue AP exacto, si se desea reconectar los clientes actualmente conectados habría que realizar un ataque 0 de desconexión. Todo ello lo vimos ya en los artículos de Atacar WPA/WPA2 PSK y Crackear WPA/WPA2 PSK.

Por último, hay que resaltar que esto es muy peligroso y puede hacer que aparezcan muchas "falsas redes Wireless sin protección" rulando por ahí que estén pensadas como redes trampas para aquellos amigos de lo ajeno así que, si por un casual te conectas a una red wireless insegura de forma legítima o ilegítima, toma precauciones.

Artículo escrito por Alejando Martín y Chema Alonso.

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

6 comentarios:

Muy bueno el aporte, una pena que my tarjeta no sea compatible.

OffTopic.- Me imagino que lo harás pero por si acaso espero que cuelgues los PwPoints de la conferencia del jueve asegur@IT.

Saludos!

En linux no es necesario tirar de drivers específicos, se puede usar airbase-ng o ser "vago" y usar este script http://opensec.es/2009/03/20/creando-un-punto-de-acceso-falso-airbase-ng/ Aunque es cierto que lo hace en modo usuario en lugar de en el kernel.

Ta way el articulillo, pero claro tendria que pillarme una de esas tarjetas y el Vista o 7. En cambio en GNU/Linux hasta con la Conceptronic muerta de risa lo puedo hacer. Y una Linksys decente con una antenilla omni de 9 dbi y un cbale me cubre todas las casas del pueblo.

Hola, creo, aunque no estoy muy seguro, que por una casualidad, hemos encontrado un problema de seguridad en la web de una entidad financiera española. No quiero ningún tipo de problema legal, pero hemos avisado por teléfono y no nos han hecho ni puto caso. Me gustaría comentártelo por correo. ¿es posible?

@Antonio Salinas, bienvenido al club:)

Yo hace tiempo que he decidido no reportar nada a nadie, a no ser que sea algún conocido/familiar/equivalente porque, normalmente la gente o pasa de ti, o se lo toman muy mal y son muy pocos los que de verdad se interesan por el asunto y te lo agradecen.

Además, el hacking ético es delito en este pais (gracias a algún iluminao de la vida) así que nada, a callarse todos y a mejorar la seguridad, pero la propia de cada uno.

Muy triste pero es lo que hay. No te la juegues y menos por esa gente.

Por cierto, muy chulo el post de hoy.

Saludos

Manolo.

La nueva versión de my wifi tiene estas opciones en win 8?

Publicar un comentario