Hace poco leía una noticia con el siguiente titular:

"Gmail sigue mejorando: ahora es capaz de protegernos contra el phishing" y me dejaba sorprendido:

"¡Vaya!, ¿pero no habíamos quedado ya que Gmail era perfecto y que por eso había salido ya de beta?". La realidad tras el titular de la noticia es una cosa que me ha impactado por varios motivos que os paso a desgranar.

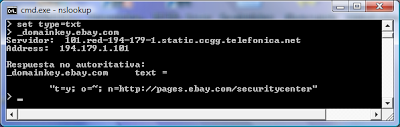

Eso sólo DKIMTan sólo y tan tanto. DKIM es una buena solución para garantizar la autenticidad del correo mediante una firma asociada a cada mensaje realizada por el servidor de correo saliente del dominio. El funcionamiento ya lo he explicado anteriormente. Cuando sale el correo por el servidor de correo saliente, este lo firma y añade una cabecera con el la firma y la clave que ha utilizado. El servidor que recibe el correo, en este caso Gmail, se va al DNS y busca la clave publica del servidor que firmo en el registro

nombredeclave._domainkey.remitentente.com. Verifica que la firma está ok y listo.

Gmail ya hacía esto antes y mostraba un pequeño texto cuando se muestran los detalles que dice

"Firmado por" si el mensaje viene por DKIM, pero no daba ninguna alerta visual al usuario fácil de ver. Sin embargo, se puede ver siempre la información en la cabecera SMTP.

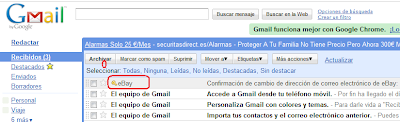

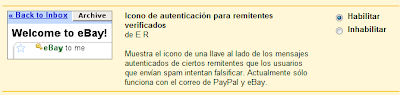

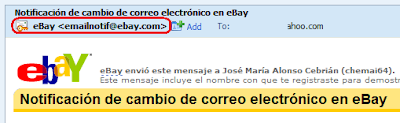

Es sólo para Ebay y PaypalSegún el anuncio es sólo para los mails que vienen de los dominios de Ebay y Paypal y cuando se activa esta protección en Configuración/Labs se especifica que la protección será sólo para ellos.

Configuración AntiphisingLa gracia de DKIM está en que se debe comprobar la política en el DNS para saber que hay que hacer con los correos que no vienen firmados. En este caso concreto me llama más la atención porque:

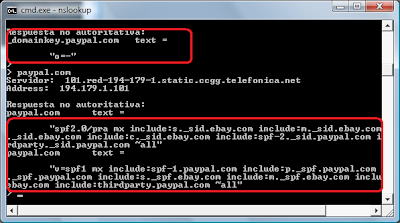

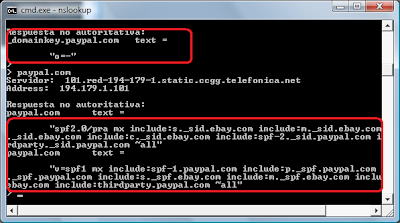

- Paypal tiene política

Hardfail, es decir, que todos los correos que vengan de un dominio paypal.com sin firmar con DKIM deben ser eliminados. Sin embargo, la política que tienen en el SPF es

Softfail, lo que quiere decir es que no deben ser eliminados, y sólo se le debe advertir al usuario. Esto es totalmente incongruente.

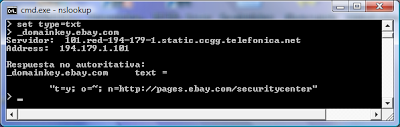

Política DKIM y SPF de Paypal- Ebay tiene política Softfail en DKIM y, además, está en modo test (t=y), con lo que los correos que no vengan firmados sólo deben ser marcados, pero deben entregarse al cliente.

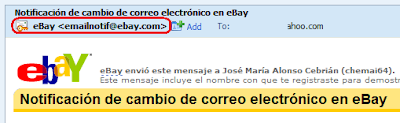

Política DKIM de EbayEl iconoEl resultado es "EL ICONO" que deberían llevar todos los correos firmados por DKIM no sólo los de Ebay y Paypal. Este icono es el mismo que pone Yahoo a todos los correos firmados (incluidos los de ebay y paypal) y que yo llevo pidiendo.

Icóno en correo firmado en Yahoo.comEl resultado es un iconito que de forma visual te advierte de que se ha comprobado la firma DKIM. La pregunta es ... ¿por qué sólo para Ebay y Paypal? Yahoo! es el creador de la idea y todos sus correos van firmados...¿por qué no avisar de la autenticidad de los correos que vienen firmados desde Yahoo! con un icono?

Correo firmado con dkim desde Ebay¿Y el SPF?¿Realmente se está tomando en serio Gmail la protección anti-phising? Yo creo que si lo está haciendo lo está haciendo mal. Cuando una organización utiliza el registro SPF para marcar los servidores autorizados para enviar correos Gmail debería hacer caso a la política.. y no lo hace.

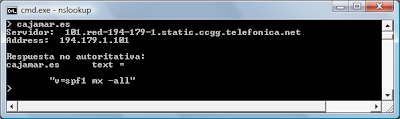

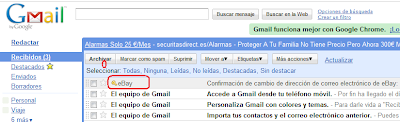

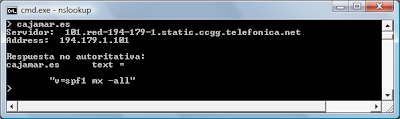

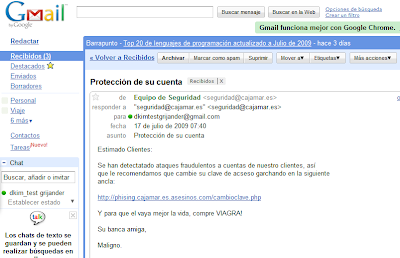

Para esta prueba me he hecho un mail de phising suplantando al dominio Cajamar.es, que tiene creado un registro SPF con política Hardfail. Esto indica que si llega un correo que no venga de una de las IPs autorizadas, en este caso las de los registros MX, deberá ser eliminado.

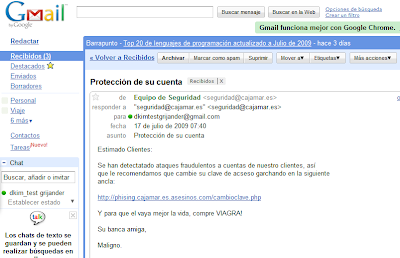

Configuración SPF de cajamar.esSorprendentemete, a pesar de que se ve a la legua que es un correo de Phising (y con un poquito de Viagra) el mensaje llega a la Bandeja de Entrada sin ninguna alerta.

¿Es o no para bloquear este correo?ConclusiónMi conclusión es que Gmail debería seguir en beta unos añitos más...como el resto y que debería 1)Aplicar la políca SPF que marca el dominio del remitente 2) Mostrar el icono a todos los que vengan firmados y 3) Mostrar los iconos de alerta negativa y alerta positiva para los que cumplan y no cumplan las políticas SPF.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS