Jugando con los ojos

Ayer, tras publicar el post de browsershot, nos pusimos a jugar con lo que posiblemente ya se os habrá pasado a todos por la cabeza. Os pasamos una lista de algunas ideillas al respecto.

1.- Conseguir muchas visitas para un blog

El sitio tiene 90 navegadores, así que puedes convertirte en una estrella en los rankings de blogs más vistos de internet. Pide tus RSS, pide tu blog, 20 veces, que multiplicado por 90 navegadores dará un total de 1.800 visitas. Automatiza este proceso llevándolo al límite que permita la web de browsershots y a ver hasta dónde llegas en la batalla blogeril.

2.- Anónimato

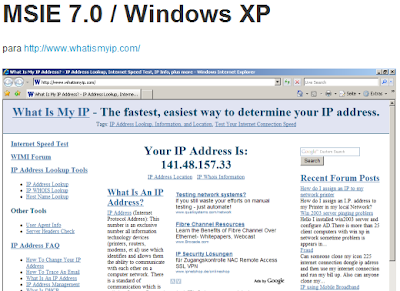

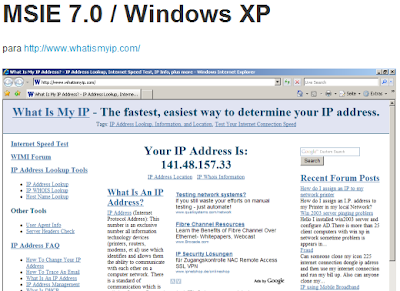

El tener un montón de máquinas virtuales con navegadores que van a solicitar la página que pongas tú es una tentación fantástica para hacer pruebas desde otra IP. Si visitamos la página de WhatismyIP se puede ver que el sitio tiene sus propias direcciones IP.

WhatisYourIP

Una vez allí, solicitar una URL vulnerable a errores ODBC es una tentación para cualquiera.

Error ODBC

Lo mismo sucede con las páginas vulnerables a XSS.

XSS contra su máquina

Con lo que se pueden forzar muchas cositas....

3.- XSS

Curiosamente, probando en sitios en los que se podía realizarse XSS nos hemos dado cuenta de que el sitio es vulnerable a XSS también.

XSS en Browsershots

4.- Comprobar WbFingerprinting

Por supuesto, es una forma chulísima de darle caña a WbFingerprinting y comprobar que, oh, sí, falla con muchos navegadores antiguos y con idiomas “menos comunes que el inglés y el castellano”.

WBfingerprinting petando

5.- Prueba de exploits para navegadores

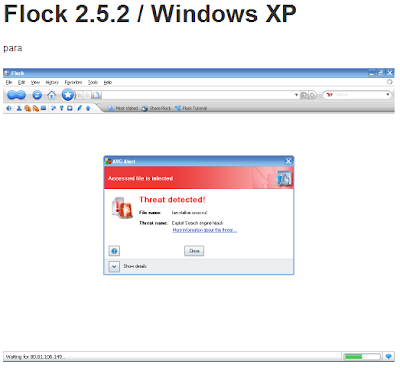

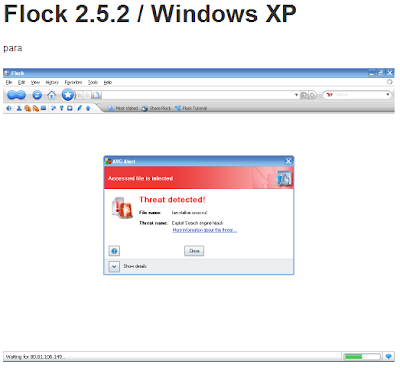

Como no, es también un entorno de pruebas fantástico para probar trucos y vulnerabilidades en navegadores, intentar sacarle la password a la máquina, lanzarle ejecuciones maliciosas de código javascript… y lo que se os venga en gana. Nosotros, jugando un ratito, hemos conseguido que salten algunas protecciones

Amenaza de envío de credenciales

Detectado ataque Iframe... en otros navegadores no

Pero si te lo curras un poco, es posible, a navegadores antiguos, meterles cosas no tan nuevas.

IE 5.5

IE 5.1

Desde luego, parece un buen entorno para probar botnets, ya que los navegadores antiguos son bastante dificiles de securizar.

6.-Salto de protecciones de uso

El sitio tiene dos protecciones contra uso abusivo sin control, es decir, sin ser usuario premium:

1) Comprobación de IP del cliente.

Para saltarse la primera protección, pues ya sabéis, Proxys anónimos, redes Tor, etc...

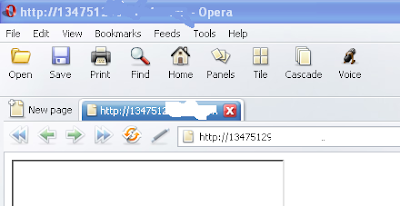

2) Comprobación de URL del sitio a hacer las capturas de pantalla.

Para saltase la segunda hemos comprobado que detecta las redirecciones, pero si las pruebas son contra direcciones IP se puede utilizar el truco de codificar las direcciones IP de otra forma, utilizando los sistemas de ofucación de IP: IP Obscure.

Acceso con IP ofuscada una vez bloqueada

El juego que dan estas cosas. Nosotros que nos perdemos con sólo un navegador, pues tener 90 disponibles es una tentación irresistible.

Saludos Malignos!

1.- Conseguir muchas visitas para un blog

El sitio tiene 90 navegadores, así que puedes convertirte en una estrella en los rankings de blogs más vistos de internet. Pide tus RSS, pide tu blog, 20 veces, que multiplicado por 90 navegadores dará un total de 1.800 visitas. Automatiza este proceso llevándolo al límite que permita la web de browsershots y a ver hasta dónde llegas en la batalla blogeril.

2.- Anónimato

El tener un montón de máquinas virtuales con navegadores que van a solicitar la página que pongas tú es una tentación fantástica para hacer pruebas desde otra IP. Si visitamos la página de WhatismyIP se puede ver que el sitio tiene sus propias direcciones IP.

WhatisYourIP

Una vez allí, solicitar una URL vulnerable a errores ODBC es una tentación para cualquiera.

Error ODBC

Lo mismo sucede con las páginas vulnerables a XSS.

XSS contra su máquina

Con lo que se pueden forzar muchas cositas....

3.- XSS

Curiosamente, probando en sitios en los que se podía realizarse XSS nos hemos dado cuenta de que el sitio es vulnerable a XSS también.

XSS en Browsershots

4.- Comprobar WbFingerprinting

Por supuesto, es una forma chulísima de darle caña a WbFingerprinting y comprobar que, oh, sí, falla con muchos navegadores antiguos y con idiomas “menos comunes que el inglés y el castellano”.

WBfingerprinting petando

5.- Prueba de exploits para navegadores

Como no, es también un entorno de pruebas fantástico para probar trucos y vulnerabilidades en navegadores, intentar sacarle la password a la máquina, lanzarle ejecuciones maliciosas de código javascript… y lo que se os venga en gana. Nosotros, jugando un ratito, hemos conseguido que salten algunas protecciones

Amenaza de envío de credenciales

Detectado ataque Iframe... en otros navegadores no

Pero si te lo curras un poco, es posible, a navegadores antiguos, meterles cosas no tan nuevas.

IE 5.5

IE 5.1

Desde luego, parece un buen entorno para probar botnets, ya que los navegadores antiguos son bastante dificiles de securizar.

6.-Salto de protecciones de uso

El sitio tiene dos protecciones contra uso abusivo sin control, es decir, sin ser usuario premium:

1) Comprobación de IP del cliente.

Para saltarse la primera protección, pues ya sabéis, Proxys anónimos, redes Tor, etc...

2) Comprobación de URL del sitio a hacer las capturas de pantalla.

Para saltase la segunda hemos comprobado que detecta las redirecciones, pero si las pruebas son contra direcciones IP se puede utilizar el truco de codificar las direcciones IP de otra forma, utilizando los sistemas de ofucación de IP: IP Obscure.

Acceso con IP ofuscada una vez bloqueada

El juego que dan estas cosas. Nosotros que nos perdemos con sólo un navegador, pues tener 90 disponibles es una tentación irresistible.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

9 comentarios:

Bueno no se muy bien como comenzar, primero decir que mi comentario no es que esté muy relacionado con el post, pero bueno, es mi única forma de mostrarte esto:

"http://keepnet.blogspot.com/2009/08/buscando-amigos-cruzados-en-facebook-la.html"

Sé que es una tontería y que mucha gente lo habrá hecho ya, pero por si te interesara de alguna manera....

Saludos! keeper.

Tenias razon Chema,

Esta nueva herramienta de "hacking" puede llegar a ser muy potente.

Saludos

Ale el Canario

Ha sido muy... digamos, didactico..

Mi post favorito en lo que va de año :)

Muy didactico e interesante, si señor, pero no puedo reprimirlo más: cada vez más se utiliza la palabra "securizar" en estos contextos de seguridad. ¿Por qué se utiliza sino existe?

@palako, no me engañes, a ti te gusstó éste:Honeymoon

@raMIX, pues sí, es una deformación. Habría que usar fortificar o algo que sí exista. Sin embargo, está siendo cada vez más extendida...

Definitivamente Chema tienes la mirada muy sucia.

Post de 10!

Una entrada muy fresquita xD

No se puede evitar probar eso, como el escorpion, esta en tu naturaleza.

Publicar un comentario