Técnicas SEO para gente de moral relajada [II de VI]

- Técnicas SEO para gente de moral relajada [I de VI]

- Técnicas SEO para gente de moral relajada [II de VI]

- Técnicas SEO para gente de moral relajada [III de VI]

- Técnicas SEO para gente de moral relajada [IV de VI]

- Técnicas SEO para gente de moral relajada [V de VI]

- Técnicas SEO para gente de moral relajada [VI de VI]

Autores: Chema Alonso & Enrique Rando

**********************************************************************************************

Spam de temas de debate

Como el objetivo es conseguir el mayor número de links entrantes a la web que se busca posicionar bien en un buscador, el poner links en cualquier lugar es obligatorio. Para ello se busca postear en cualquier sistema que lo permita y poner links allí. Objetivo típico de esta técnica son los foros de debate y blogs entre otros.

Para ello, el atacante primeramente se ha de crear una lista de URLs de foros y blogs descubiertos que permitan postear comentarios y que además sean "consentidores", es decir, que no borren el spam o que al menos no lo borren rápido. Estas listas de URLs masivas se cargan en programas que automatizan la creación de entradas, en el caso de que se pueda realizar, o simplemente postear comentarios. En la siguiente imagen se puede ver como se ha creado un nuevo tema de debate en el foro de GIMP-ES.

Figura 4: Tema de debate sobre la Viagra en Gimp-es

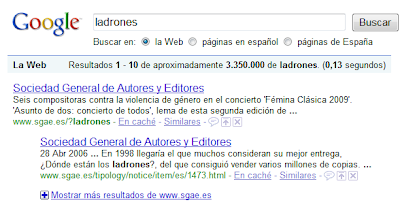

Esto no tendría tanta importancia si el resultado fuera de un único tema, pero como se puede ver realizando una simple búsqueda en Google, el número de temas recomendando Viagra que se ha creado en este foro es de más de 2.700.

Figura 5: Más de 2.700 resultados de Viagra en Gimp-es

Spam de comentarios

A veces no se consiguen crear temas de debate, pero se pueden postear libremente comentarios en algún tema de debate ya existente, por lo que se abusa para introducir links a la página que se desea posicionar mejor.

En este ejemplo concreto, en un foro del Ministerio de Educación y Ciencia se llegaron a postear infinidad de comentarios que hiceron que del mismo tema se alcanzará el friolero número de más de 200 páginas.

Figura 6: Más de 200 páginas en un tema de debate sobre "La sombra del viento". El libro es bueno, pero...

Afortunadamente, hoy por hoy este tema en el foro está cerrado y se ha limpiado de todo lo que llegó a aparecer por allí. Por el contrario, los spammers han seguido acribillando otros temas de debate dentro del mismo foro, llegando hasta más de 350 páginas.

En otras ocasiones se abusa en las opciones de configuración relajadas de los comentarios en los blogs. El lado del mal ha sido atacado varias veces con comentarios del tipo que puedes ver aquí.

Figura 7: Comentario de spam en "Un informático en el lado del mal"

El error grande fue no eliminar ese primer comentario metido de spam, con lo que el blog fue atacado dos veces con más de 200 comentarios del estilo de este, aprovechándose de la configuración relajada de comentarios de este blog, que permite usuarios anónimos y de que el comentario inicial no había sido borrado.

Automatización de spam

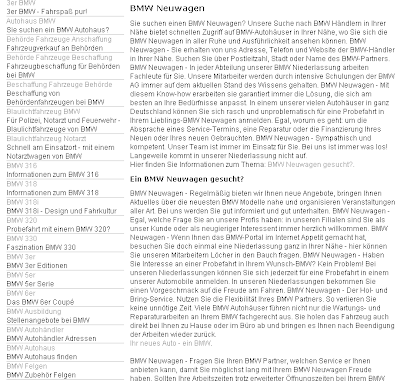

Para realizar este posteo de temas y comentarios de forma automática existen muchas herramientas. Quizá una de las más populares para realizar este ataque sea XRumer de Alexandr M. Ryabchenko. Esta herramienta está diseñada y pensada expresamente para esta tarea.

Figura 8: XRumer 5

Soporta ataques automatizados a phpBB, YaBB, vBulletin, Invision Power Board, etc… La herramienta permite crear cuentas de forma automatizada si es posible, postear nuevos temas de debate, responder a temas existentes, o incluso crear sus propios debates, contestándose a sí mismo. Todo esto, con soporte multithread, por supuesto, y generación de mensajes automáticos, uso de proxy y comprobación del anónimato del mismo más un testeo posterior para saber que ha tenido éxito en cada intento.

Existe un tutorial de la versión 3, no de la última versión, y la herramienta, en versión 5, está disponible a la venta en la URL http://www.botmasternet.com, pero permitidme que no le enlace desde este post.

Captchas

Como es de suponer, la única defensa posible, aparte de una política férrea de permisos sobre los usuarios que pueden postear o no, es la protección por captchas. No obstante, el uso de captchas débiles tampoco es solución contra este tipo de herramientas pues estas herramientas también vienen preparadas contra este tipo de protecciones. La siguiente imagen muestra la lista de captchas que es capaz de saltarse esta herramienta.

Figura 9: Captchas soportados por XRumer

No es de extrañar que se armara tanto revuelo cuando Rubén Santamarta publico una forma para saltarse el captcha de Google utilizando el sistema de accesibilidad auditiva, ya que esto podría suponer un incremento masivo del volumen de spam a través de los sistemas de Google.

AntiSpam

Como medida adicional a los captchas, muchos sistemas de publicación que permiten comentarios de usuario están aplicando tecnologías AntiSpam como política de aprobación o no de un comentario. Estas políticas son similares a las utilizadas en el correo electrónico. Su objetivo es analizar la topología del comentario y descubrir si es un mensaje de spam o no mediante un índice similar al SCL (Spam Confidence Level).

**********************************************************************************************

- Técnicas SEO para gente de moral relajada [I de VI]

- Técnicas SEO para gente de moral relajada [II de VI]

- Técnicas SEO para gente de moral relajada [III de VI]

- Técnicas SEO para gente de moral relajada [IV de VI]

- Técnicas SEO para gente de moral relajada [V de VI]

- Técnicas SEO para gente de moral relajada [VI de VI]

Autores: Chema Alonso & Enrique Rando

**********************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS