Google me tracea... ¿porque tengo Internet Explorer 8?

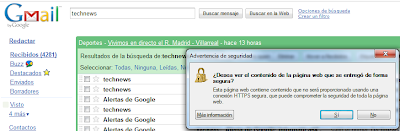

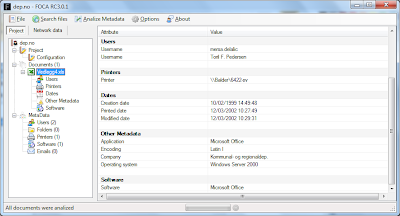

El asunto radica en que cuando buscas cualquier término en Google, en los resultados, cuando haces clic, navegas a través de un redirector que recoge los datos de navegación. Así, sabe a qué enlace has hecho clic a partir de una cadena de búsqueda. En la imagen siguiente se puede ver como el link es una URL de Google.

Figura 1: Redirección en IE8

En concreto el redirector URL para conseguir las estadísticas tiene este formato:

http://www.google.es/url?sa=t&source=web&ct=res&cd=1&ved=0CAYQFjAA&url=http%3A%2F%2Felladodelmal.blogspot.com%2F&rct=j&q=Chema+Alonso&ei=q-eJS6HMCYT00gSfx7jKCw&usg=AFQjCNErU5asp43AxhWL9twSiF6KOaLNTw&sig2=LbG2cGdyInn-u9RL0IT1Lg

Viendo los parámetros parece claro que Google quiere saber qué resultados mostró, en qué orden y cuál fue la opción elegida. Hasta ahí un traceador de estadísticas para optimizar el motor de resultados.

Algunos de esos parámetros, son para comprobar que ha sido él quién ha hecho la redirección y evitar la alerta de seguridad que sale con cualquier otra redirección:

http://www.google.com/url?=http://elladodelmal.blogspot.com

Harto del retardo que supone navegar a través del redirector, decidí que había que desactivarlo, así que fui tomando las siguientes acciones:

1) Desactivar el histórico de búsquedas: Lo primero que pensé es que este comportamiento es porque Google había activado, como hace, de forma automática el historial de búsquedas. Como no me gusta dejar la lista de porno que ando siempre buscando en ningún sitio, decidí que había que desactivarlo. Esto está bien, que me han contado algún caso de alguno que han detenido y le han sacado en la investigación que leía este blog. La realidad es que tras desactivarlo, el tracking continúa. FAIL.

2) Desconectarme de Google: La segunda prueba que realicé fue basada en un suposición de que tal vez Google, aunque le desactives la búsqueda, mantiene ese comportamiento si estás logado en el sistema. Probé a desconectarme y buscar… Pero también me sigue haciendo tracking. FAIL

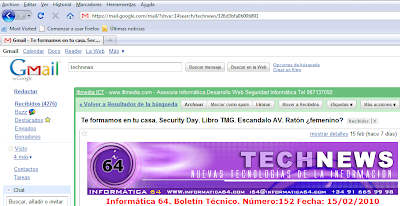

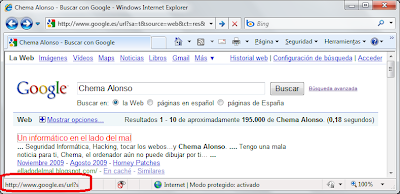

3) Cambiar de navegador: Asumiendo que este era el comportamiento por defecto seguí mi vida normal mosqueado por el cambio de funcionamiento de Google, pero, durante la charla que doy sobre navegadores en la gira Up to Secure (AD: Próximamente en Valencia, Murcia y Tenerife) me di cuenta que con Firefox no hace este tracking, como se puede ver en la imagen siguiente.

Figura 2: No hay tracking en los resultados

Lo cierto es que tras flipar un poco con las orejas, decidí probar con Google Chrome y… tampoco realiza el tracking. Curioso.

¿Es que no le interesa la opinión de los usuarios de Firefox? ¿Es que les hace tracking de otra forma?

4) La siguiente prueba que se me vino a la cabeza fue tratar de buscar en Google usando Firefox con mi User-Agent de Microsoft Internet Explorer 8, tal y como veis en la imagen siguiente.

Figura 3: Buscando en Google con Firefox y UserAgent de Internet Explorer 8

Pero Google no hace tracking.

Coño algo raro hay aquí. ¿Qué está haciendo Google? La siguiente prueba fue a la inversa, vamos a quitarle el USER-AGENT a Microsoft Internet Explorer 8 a ver qué pasa…. Y sorprendentemente para el tracking de los resultados.

Esto, como diría mi buen amigo Alex, es muy turbio. Parece claro que si no tienes el USER-AGENT de IE8 (no he probado otras versiones) no te hace el tracking, pero que aunque tengas ese USER-AGENT mira alguna cosa más. ¿Qué es?

¿Estará realizando alguna prueba tipo Wbfingerprinting y guardando algo en la cookie? ¿Realizará alguna detección tipo Panopticlickp? ¿O algo similar al BrowserRecon?

Lo que sí está claro es que el reconocimiento del navegador lo hace al principio de la sesión ya que si le quitas el user-agent a Internet Explorer 8 en la primera petición de búsqueda a Google, ya no te hace el tracking más a esa sesión…

La intrahistoria es: ¿Por qué sólo con IE8? ¿Está traceando el uso que dan a Internet los usuarios de IE8? ¿Podría sacar conocimiento del uso en la empresa de Internet haciendo tracking? ¿Habrá que establecer una política de seguridad en las búsquedas para no dar más información de la necesaria a Google? ¿No es un poco discriminatorio este comportamiento? ¿Está siendo evil Google? ¿Estoy perdiendome algo que ha pasado?

Lo he probado en varios equipos y el comportamiento es similar, pero me gustaría probarlo muchos más y probar distintas versiones de sistema operativo y navegador. Cualquier aporte será bienvenido.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS