Buscadores como arma de destrucción masiva [III de III]

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

La última entrega de este artículo se la vamos a dedicar a los ataques Cross-Site Scripting no permanentes. Estos ataques permiten inyectar código en la página web que visualiza el cliente mediante la inyección de código script o html en los parámetros de llamada de la URL. La difusión de estos ataques se suele hacer a través de enlaces malformados que circulan por correos electrónicos o cualquier otro sitio de mensajería donde se puedan poner links.

Así, se puede poner a Mister Bean en la página de la EU2010, a Zapatero saludando a Rajoy o a Puyol en la web del Real Madrid. En todos ellos, el “engaño” está siendo renderizado en el cliente.

De XSS No Persistente a XSS Google-Persistente

Sin embargo, al no existir un filtrado de las URLS que se indexan en los buscadores… ¿Qué sucedería si alguien indexa en Google una URL con un ataque XSS? Pues la respuesta es bien sencilla, el buscador indexará los resultados del XSS asociados a ese sitio.

Por supuesto, si alguien accede a un sitio web a través de Google el ataque XSS se lo está dando directamente la página de resultados de Google y.. ¿va a sospechar la víctima de Google?

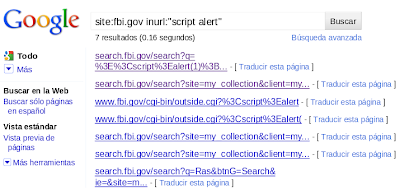

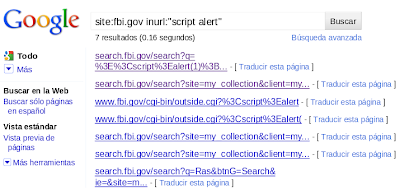

Es curioso ver la cantidad de enlaces con ataques XSS que están indexados en los buscadores, así, una sencilla búsqueda de script alert en el FBI muestra que tiene indexados ya resultados de ataque.

Figura 1: XSS del FBI indexados en Google

Y que, por supuesto, funcionan si accedes sin ningún filtro Anti-XSS en el navegador.

Figura 2: XSS en el FBI

En el ejemplo del FBI los enlaces resultan bastante llamativos al ojo, ya que, como se puede ver, el código script se puede ver en la URL, pero esto no tiene porque ser así, en la NASA, como se puede ver en la Figura 3, la inyección sólo se puede ver en la URL, dejando un resultado mucho más limpio en el título.

Figura 3: XSS en la NASA indexados en Google

Por supuesto, el XSS sigue siendo funcional.

Figura 4: XSS en la NASA indexado en Google

Estos ataques indexados en Google son todos basados en las pruebas de concepto de XSS “script alert”, pero… ¿Cuántos enlaces con ataques mucho más sutiles pueden estar indexados a día de hoy? ¿Qué pueden hacer con ello?

Ataques con XSS Google-Persistentes

La lista de ataques con URLs indexadas con XSS acaba donde acabe tu imaginación. Pueden ser utilizadas para todos los ataques XSS clásicos, pero para víctimas que buscan a través de Google, por ejemplo, un XSS en un Banco permitiría hacer un ataque de Phishing al mismo sólo con indexar la URL en los buscadores. Es el ejemplo típico de un XSS no persistente en una web puede convertirse en una vulnerabilidad mucho más crítica y explotable masivamente.

La lista de ataques puede seguir con Google-DOS en las que la web de la víctima no llegase a accederse nunca debido a que en ella se mete un redirect a otra web o se podría distribuir malware o se podría, y este es muy chulo, hacer un robo de Page-Rank, inyectando enlaces a otras páginas para conseguir posicionamiento con Black-SEO para los empresarios de moral relajada.

¿No vendría bien un filtrado de URLS a la hora de dar de alta los links en la base de datos de los buscadores?

Saludos Malignos!

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

La última entrega de este artículo se la vamos a dedicar a los ataques Cross-Site Scripting no permanentes. Estos ataques permiten inyectar código en la página web que visualiza el cliente mediante la inyección de código script o html en los parámetros de llamada de la URL. La difusión de estos ataques se suele hacer a través de enlaces malformados que circulan por correos electrónicos o cualquier otro sitio de mensajería donde se puedan poner links.

Así, se puede poner a Mister Bean en la página de la EU2010, a Zapatero saludando a Rajoy o a Puyol en la web del Real Madrid. En todos ellos, el “engaño” está siendo renderizado en el cliente.

De XSS No Persistente a XSS Google-Persistente

Sin embargo, al no existir un filtrado de las URLS que se indexan en los buscadores… ¿Qué sucedería si alguien indexa en Google una URL con un ataque XSS? Pues la respuesta es bien sencilla, el buscador indexará los resultados del XSS asociados a ese sitio.

Por supuesto, si alguien accede a un sitio web a través de Google el ataque XSS se lo está dando directamente la página de resultados de Google y.. ¿va a sospechar la víctima de Google?

Es curioso ver la cantidad de enlaces con ataques XSS que están indexados en los buscadores, así, una sencilla búsqueda de script alert en el FBI muestra que tiene indexados ya resultados de ataque.

Figura 1: XSS del FBI indexados en Google

Y que, por supuesto, funcionan si accedes sin ningún filtro Anti-XSS en el navegador.

Figura 2: XSS en el FBI

En el ejemplo del FBI los enlaces resultan bastante llamativos al ojo, ya que, como se puede ver, el código script se puede ver en la URL, pero esto no tiene porque ser así, en la NASA, como se puede ver en la Figura 3, la inyección sólo se puede ver en la URL, dejando un resultado mucho más limpio en el título.

Figura 3: XSS en la NASA indexados en Google

Por supuesto, el XSS sigue siendo funcional.

Figura 4: XSS en la NASA indexado en Google

Estos ataques indexados en Google son todos basados en las pruebas de concepto de XSS “script alert”, pero… ¿Cuántos enlaces con ataques mucho más sutiles pueden estar indexados a día de hoy? ¿Qué pueden hacer con ello?

Ataques con XSS Google-Persistentes

La lista de ataques con URLs indexadas con XSS acaba donde acabe tu imaginación. Pueden ser utilizadas para todos los ataques XSS clásicos, pero para víctimas que buscan a través de Google, por ejemplo, un XSS en un Banco permitiría hacer un ataque de Phishing al mismo sólo con indexar la URL en los buscadores. Es el ejemplo típico de un XSS no persistente en una web puede convertirse en una vulnerabilidad mucho más crítica y explotable masivamente.

La lista de ataques puede seguir con Google-DOS en las que la web de la víctima no llegase a accederse nunca debido a que en ella se mete un redirect a otra web o se podría distribuir malware o se podría, y este es muy chulo, hacer un robo de Page-Rank, inyectando enlaces a otras páginas para conseguir posicionamiento con Black-SEO para los empresarios de moral relajada.

¿No vendría bien un filtrado de URLS a la hora de dar de alta los links en la base de datos de los buscadores?

Saludos Malignos!

*********************************************************************************************

- Buscadores como arma de destrucción masiva [I de III]

- Buscadores como arma de destrucción masiva [II de III]

- Buscadores como arma de destrucción masiva [III de III]

Autores: Chema Alonso & Enrique Rando

*********************************************************************************************

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

4 comentarios:

No ves? Me hablas de XSS y me pongo "tienno"...

Con el XSS podrias incluir enlaces en una pagina con mucho pagerank que apuntasen a tu dominio de malware o a tu otra pagina indexada con XSS que fuese la que tuviese el ataque final.

Tambien se podrian insertar enlaces o codigo HTML malicioso en paginas de la competencia para que Google los penalizara y los eliminara de los primeros resultados.

Si al final el XSS es mu bonito... :)

Saludos!!

Hola Maligno, muy interesante esta serie de posts.

No soy un experto en el tema pero tengo una idea y quisiera comentarla, quizá puedas absolver mis dudas. Que pasaría si por ejemplo alguien crea una pagina con gran cantidad de links a recursos inexistentes o aleatorios de algún servidor. Ejm:

http://www.servidor.com/recurso01.html

y luego le dice a un servidor de ping que notifique a todos los buscadores que tiene suscritos para que indexen esa pagina. Supongo que el robot de todos los buscadores por, hacer bien su trabajo, también revisarían cada uno de los recursos que aparecen en los links creando muchas conexiones, cada robot, al servidor.

¿Será posible provocar un DDoS?

Estoy casi seguro que la respuesta es NO. Pero quisiera saber porque...

Bueno eso es todo, disculpen si estoy hablando tonteras jejeje...

Saludos.

@alguien, pues en principio no, pq la página no existe. Sin embargo, si existe una página de error por defecto sí pasará. Este es el truco usado con la Sgae y ladrones. La gente indexa sgae.es/?ladrones. Esa página no existe y devuleve a la home. Al final, buscas ladrones en Google y sale...

Saludos!

Muy interesante! La verdad es que me estoy leyendo los posts que tenía pendientes y está cundiendo! Con respecto al XSS, a cada página que vas, con que mires un poco te encuentras alguno...

Publicar un comentario