Desde que estoy participando en

Seguridad Apple estoy descubriendo un mundo divertido. Me lo estoy pasando como un niño con zapatos nuevos y en este periodo de tiempo, he llegado a una conclusión: Pobres usuarios de Mac OS X.

No, no me refiero a los que saben manejar el equipo, sino a todos aquellos que han comprado eso de que si tienes Mac OS X no te tienes que preocupar de malware, de troyanos, de ataques, etc... Debido a esto, es común encontrarse equipos Mac OS X sin antivirus, antimalware y lo peor, con usuarios confiados de que están a salvo sólo por comprarse un

Mac Book Pro.

Así, después de ver que

el 22% de las vulnerabilidades estaban sin solución, según Secunia, y tras ver que ya estaba en muchos kits de infección, como

Black Hole o

Eleonore, esto debía ser una fiesta.

Así que nada, aprovechando que estoy en un hotel y en unas conferencias donde hay muchos usuarios con Mac OS X, vamos a ver la preocupación que hay por posibles ataques en sus equipos.

Descubrir Mac OS X en la red localPara descubrir los Mac, lo más sencillo es mirar las direcciones Mac del Mac. Sí, parece un trabalenguas, pero es tan fácil como que la mayoría del hardware Apple usa tarjetas de red fabricadas por ellos, así que basta con mirar la dirección MAC y mirar el fabricante. Para no complicarme, un escaneo con Cain y listo.

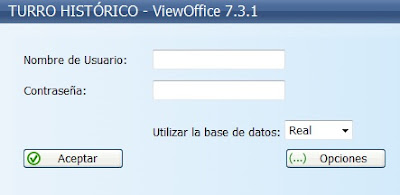

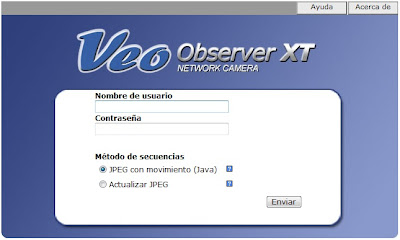

Figura 1: Equipos Apple conectados en la red localDescubrir Mac OS X en Internet por AFPOtra de las cuestiones que se me vino a la cabeza fue descubrir los Mac OS X que estén directamente conectados a Internet y que se encuentren como los

Windows 98 y

Windows Me, es decir, compartiendo las carpetas para todo el mundo en Internet.

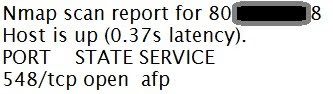

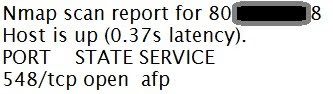

Normalemte la gente escanea los recursos compartidos SMB, pero en esta ocasión decidí escanear las carpetas compartidas por AFP, es decir, el protocolo de compartición de archivos por red de Apple. AFP utliza el puerto 548, así que, para descubrir si hay equipos expuesto, basta con realizar un sencillo escaneo con nmap en rangos de operadoras en España y listo.

Figura 2: Escaneando redes con nmap en busca de AFPSorprendentemente, el número de equipos que apareció con la compartición de archivos habilitada para Internet es mucho mayor de lo que me pude imaginar al principio.

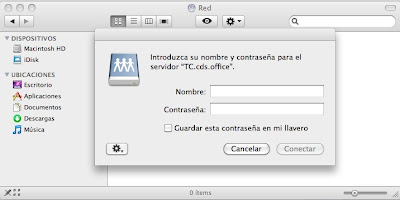

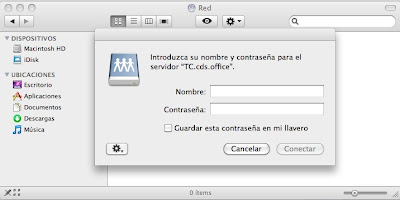

Figura 3: AFP habilitado para InternetLa conexión a los recursosEstuve buscando un cliente AFP para Windows que me permitiera explorar los recursos compartidos en un Mac OS X a partir de una dirección IP, pero no encontre la herramienta que me satisfaciera, así que, nada, basta con utilizar un Mac OS X y buscar las carpetas, a ver que pasa.

En algunos no hay suerte, pero podemos descubrir información del equipo y siempre se puede esperar que

no tengan actualizado el protocolo AFP.

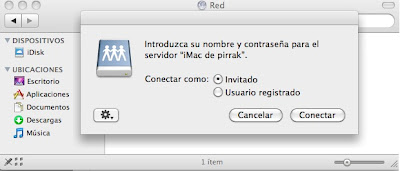

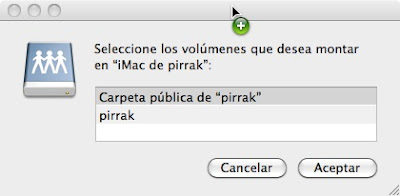

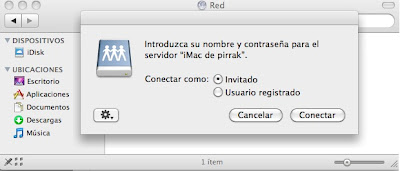

Figura 4: Mac OS X con carpetas compartidas en Internet pero protegidaEn otros, la cosa es bastante más sencilla, porque está habilitado el usuario Invitado, como en los Windows antaño.

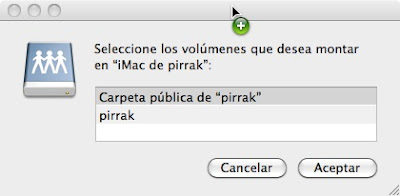

Figura 5: Usuario invitado habilitadoY basta con sentirse como tal, es decir, como un invitado, y entrar al equipo.

Figura 6: Carpetas compartidas en ese equipoEl número de equipos así es alto, y te puedes pasar el día de fiesta en fiesta, de

"invitación en invitación".

Figura 7: Usuario invitado habilitado de nuevoY dentro, las carpetas compartidas:

Figura 8: Dos carpetas compartidasY dentro, pues lo que compartan, en este caso películas. ¿Llamamos a la SGAE o por tener Road Trip merece algo peor?

Figura 9: Contenido interno¿A quién le recuerda esta situación a la época de los c$ compartidos en Internet?

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS