Primary Master

Cuando quieres encontrar información de una red interna desde fuera, antes de empezar con las "hostilidades", el DNS suele ser una buena fuente de información. Descubrir la estructura de toda la red interna puede hacerse con el servidor DNS de muchas formas, desde los ataques de diccionario, las transferencias de zona, los escaneos de PTR o el análisis de los registros well-known.

Uno de los registros well-known que se puede utilizar para encontrar información interna de la red es el registro SOA (Start of Authority). En él se indica la dirección de correo del responsable del dominio, los tiempos de actualización del dominio y, entre otros, el primary master.

El campo de primary master marca qué servidor DNS tiene la copia maestra de la información relativa a este dominio. En la muchos casos ese primary master es un servidor no expuesto a Internet, es decir, una máquina que se encuentra en una red más protegida e inaccesible desde fuera. Esto, que a priori puede parecer una desventaja, es también una fuente de información útil, ya que se puede descubrir el direccionamiento de la red interna para posteriormente aplicar, por ejemplo, un escaneo de PTR con FOCA. Vamos a ver algunos ejemplos:

Figura 1: master.renfe.es en la red interna

Figura 1: master.renfe.es en la red interna

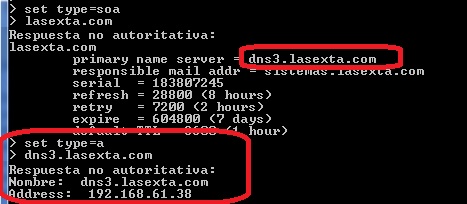

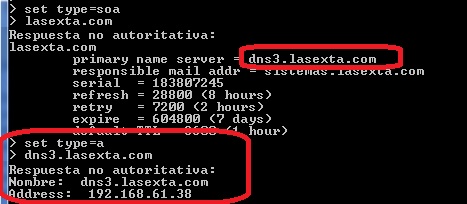

Figura 2: dns3.lasexta.com en la red interna

Figura 2: dns3.lasexta.com en la red interna

Figura 3: El primary master de apache en la red interna de su hoster

Figura 3: El primary master de apache en la red interna de su hoster

Figura 4: Dominio interno para administrar la casa blanca

Figura 4: Dominio interno para administrar la casa blanca

Un poco más de información que leer antes de empezar a sacar las herramientas y ponerlas a trabajar en serio.

Saludos Malignos!

Uno de los registros well-known que se puede utilizar para encontrar información interna de la red es el registro SOA (Start of Authority). En él se indica la dirección de correo del responsable del dominio, los tiempos de actualización del dominio y, entre otros, el primary master.

El campo de primary master marca qué servidor DNS tiene la copia maestra de la información relativa a este dominio. En la muchos casos ese primary master es un servidor no expuesto a Internet, es decir, una máquina que se encuentra en una red más protegida e inaccesible desde fuera. Esto, que a priori puede parecer una desventaja, es también una fuente de información útil, ya que se puede descubrir el direccionamiento de la red interna para posteriormente aplicar, por ejemplo, un escaneo de PTR con FOCA. Vamos a ver algunos ejemplos:

Figura 1: master.renfe.es en la red interna

Figura 1: master.renfe.es en la red interna Figura 2: dns3.lasexta.com en la red interna

Figura 2: dns3.lasexta.com en la red interna Figura 3: El primary master de apache en la red interna de su hoster

Figura 3: El primary master de apache en la red interna de su hoster Figura 4: Dominio interno para administrar la casa blanca

Figura 4: Dominio interno para administrar la casa blancaUn poco más de información que leer antes de empezar a sacar las herramientas y ponerlas a trabajar en serio.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

7 comentarios:

Oye maligno disculpa mi neofitez, pero que herramienta tiene ¿Qué estar andando para poder hacer eso? Que no lo especificas, porque en la linea de comandos a pelo no funciona.

Después de escribir el nombre del domain me viene un mensaje que me dice que no es un comando reconocido. Sin embargo el set type si lo reconoce.

Un saludo y felicidades por el blog.

@briptimus... nslookup }:))

Hola chema,

Tengo una duda...

En estos ejemplos que nos pones obtienes el primary master a partir del registro SOA, después haces una consulta 'A' al master y descubres su dirección IP (interna o externa).

Pero cómo seguirías después el PTR scanning una vez obtenida la dirección interna?

No se si me entiendes, por ejemplo para lasexta.com:

$ nslookup

> set type=soa

> lasexta.com

[...]

origin = dns3.lasexta.com

> set type=a

> dns3.lasexta.com

[...]

Name: dns3.lasexta.com

Address: 192.168.61.38

>

Aquí obtengo la dirección de dns3.lasexta.com.

Ahora, a qué (servidor) le tendría que ir pasando las direcciones IPs para obtener su nombre?

Un saludo

@anónimo, pues así PTR Scanning o así FOCA PTR Scanning.

Saludos!

Sí, entiendo el PTR Scanning, sólo dudaba sobre este proceso.

Pero a quien enviaríamos las peticiones PTR? al Primary Master?

Por ejemplo, sería así?:

> set type=soa

> apache.org

Server: 62.42.230.24

Address: 62.42.230.24#53

Non-authoritative answer:

apache.org

origin = ns2.surfnet.nl

mail addr = hostmaster-2005-alpha.apache.org

serial = 2010120902

refresh = 3600

retry = 900

expire = 604800

minimum = 3600

Authoritative answers can be found from:

> set type=a

> ns2.surfnet.nl

Server: 62.42.230.24

Address: 62.42.230.24#53

Non-authoritative answer:

Name: ns2.surfnet.nl

Address: 192.87.36.2

> server ns2.surfnet.nl

Default server: ns2.surfnet.nl

Address: 192.87.36.2#53

Default server: ns2.surfnet.nl

Address: 2001:610:3:200a:192:87:36:2#53

> set type=ptr

> 192.87.36.2

Server: ns2.surfnet.nl

Address: 192.87.36.2#53

2.36.87.192.in-addr.arpa name = ns2.surfnet.nl.

> 192.87.36.4

Server: ns2.surfnet.nl

Address: 192.87.36.2#53

4.36.87.192.in-addr.arpa name = chime2.surfnet.nl.

> 192.87.36.7

Server: ns2.surfnet.nl

Address: 192.87.36.2#53

7.36.87.192.in-addr.arpa name = volt5.surfnet.nl.

>

Un saludo y gracias por estas cosas ;-)

hola chema! yo de nuevo por aquí, soy Chichonet o chgaray en (twitter) solo me gustaría realizar un comentario sobre FOCA, es solo una idea, se puede implementar que si quiero analizar un documento, de vez de abrir FOCA, poderlo hacer directamente con un menú contextual en cascada cuando se hace click derecho? me explico? y dentro de FOCA al encontrar un rango de IPs con servers y host, se puede dibujar la Topología?.

gracias por tu tiempo, pero es solo mi humilde aporte.

atte.

Chicho

@chichonet0x, encoladas las tenemos }:))

Publicar un comentario