Hoy cuando llegué a la oficina estaban echando un ojo a Microsoft Network Monitor y, como ya podéis suponer, la curiosidad mató al gató, así que aparqué el post que tenía pensado para hoy y he perdido algo de tiempo (desastre de gestión de agenda) para enredar un rato con esta versión, ya que hace tiempo que solo utilizo Wireshark.

La herramienta tiene cosas chulas, así que os dejo algunas cosas que me han gustado a primera vista, y que harán que empiece a usarla un poco más, para que le saque un poco más de jugo.

El árbol por procesos

Me ha gustado mucho el panel de la izquierda en el que muestra las conversaciones dividias por procesos localex. Para ello, agrupa las tramas por puertos, reconoce cuáles son las aplicaciones corriendo en esos puertos y muestra una vista que permite ver, rápidamente, que aplicación está conversando con quién.

Figura 1: Organización de conversaciones por procesos

Parseador de protocolos Windows

Una de las cosas más importantes cuando tienes una captura es el motor de parseo, es decir, el poder pasar de bits a estructuras de datos, protocolos o conversaciones reconocibles. En este caso, Network Monitor viene con diferentes motores de parseo que pueden ser aplicados en diferentes entornos.

Figura 2: Selección de parseador

Y, como se puede ver, hay uno especialmente creado para reconocer todos los protocolos y estructuras de datos definidos por la MSDN de Microsoft. Tras aplicarlo a una conexión a un servidor interno la información se muestra de maravilla. En este caso es el paquete 303 es parte de la negociación TLS.

Figura 3: Conversación TLS vista con Network Monitor

Llevado por la curiosidad guardé la captura y la abrí con Wireshark y fue a analizar el mismo paquete, y la verdad es que la vista de Network Monitor es bastante más clara.

Figura 4: Mismo paquete analizado con Wireshark

Una de las cosas que tiene Wireshark para analizar las conversaciones es el Follow Stream, que permite seguir las conversaciones tanto a nivel TCP como SSL, pero en este caso, muestra la conexión vacía, con lo que no se obtenía más información.

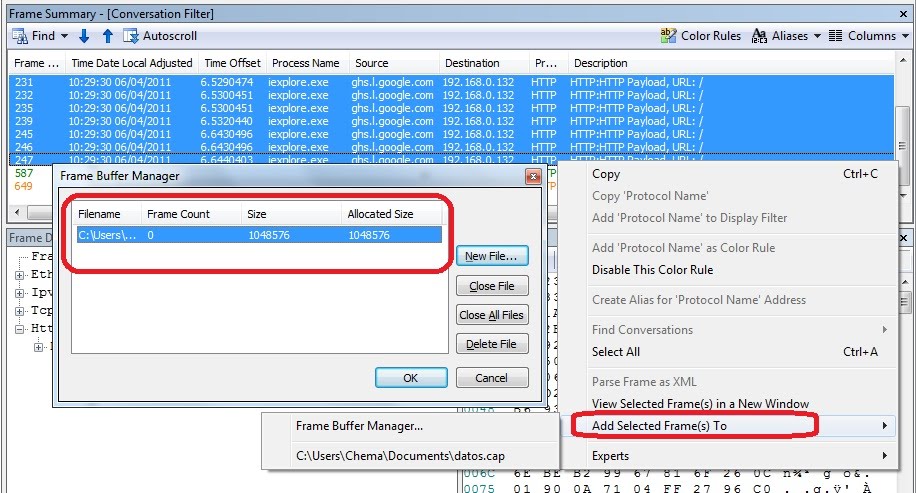

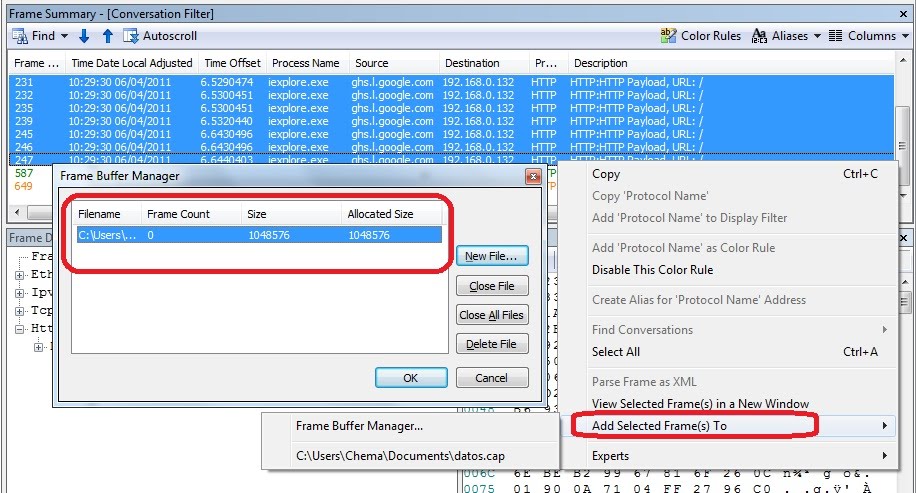

Los Buffers de análisis

Una de las cosas que también me ha gustado, es la capacidad de seleccionar un conjunto de paquetes y con el botón derecho gestionar diferentes bufferes de datos. Cada buffer de datos es un fichero de capturas, que hace que sea fácil seleccionar los datos interesantes en diferentes ficheros al mismo tiempo, y entregar los informes de datos en las auditorias de seguridad con los ficheros filtrados.

Figura 6: Gestión de múltiples Buffer

Por supuesto, tiene la posibilidad de crear filtros, de ampliar el parseador con tus propias estructuras, etcétera. Puedes descargarlo y probarlo tú también desde la siguiente URL: Descargar Microsoft Network Monitor

Saludos Malignos!

La herramienta tiene cosas chulas, así que os dejo algunas cosas que me han gustado a primera vista, y que harán que empiece a usarla un poco más, para que le saque un poco más de jugo.

El árbol por procesos

Me ha gustado mucho el panel de la izquierda en el que muestra las conversaciones dividias por procesos localex. Para ello, agrupa las tramas por puertos, reconoce cuáles son las aplicaciones corriendo en esos puertos y muestra una vista que permite ver, rápidamente, que aplicación está conversando con quién.

Figura 1: Organización de conversaciones por procesos

Parseador de protocolos Windows

Una de las cosas más importantes cuando tienes una captura es el motor de parseo, es decir, el poder pasar de bits a estructuras de datos, protocolos o conversaciones reconocibles. En este caso, Network Monitor viene con diferentes motores de parseo que pueden ser aplicados en diferentes entornos.

Figura 2: Selección de parseador

Y, como se puede ver, hay uno especialmente creado para reconocer todos los protocolos y estructuras de datos definidos por la MSDN de Microsoft. Tras aplicarlo a una conexión a un servidor interno la información se muestra de maravilla. En este caso es el paquete 303 es parte de la negociación TLS.

Figura 3: Conversación TLS vista con Network Monitor

Llevado por la curiosidad guardé la captura y la abrí con Wireshark y fue a analizar el mismo paquete, y la verdad es que la vista de Network Monitor es bastante más clara.

Figura 4: Mismo paquete analizado con Wireshark

Una de las cosas que tiene Wireshark para analizar las conversaciones es el Follow Stream, que permite seguir las conversaciones tanto a nivel TCP como SSL, pero en este caso, muestra la conexión vacía, con lo que no se obtenía más información.

Los Buffers de análisis

Una de las cosas que también me ha gustado, es la capacidad de seleccionar un conjunto de paquetes y con el botón derecho gestionar diferentes bufferes de datos. Cada buffer de datos es un fichero de capturas, que hace que sea fácil seleccionar los datos interesantes en diferentes ficheros al mismo tiempo, y entregar los informes de datos en las auditorias de seguridad con los ficheros filtrados.

Figura 6: Gestión de múltiples Buffer

Por supuesto, tiene la posibilidad de crear filtros, de ampliar el parseador con tus propias estructuras, etcétera. Puedes descargarlo y probarlo tú también desde la siguiente URL: Descargar Microsoft Network Monitor

Saludos Malignos!

El IE 9 se te va a poner celoso, con un Chrome por ahí abierto :P

ResponderEliminareste post tiene un fallo de seguridad, en la ultima captura dejas en evidencia tu nombre. Hola Chema! x_DDD

ResponderEliminarLa verdad que tiene muy buena pinta, sobretodo el desplegable de la izquierda donde aparecen directamente las IPs, aunque echo de menos los coloritos del wireshark que vienen por defecto, aunque ya he visto que con las color rules se puede modificar eso.

ResponderEliminarUn saludo!!

Descargando, que este parece 10 veces mas completo que el etthercap o el SSS.

ResponderEliminarSaludos!

si no recuerdo mal, esta herramienta tiene otra cualidad que la hace valiosísima: es capaz de capturar tráfico en una interfaz VPN de Microsoft (cosa que el Wireshark no).

ResponderEliminarinteresante entrada Chema!

Gracias Chema, como siempre aportando a la seguridad, y lo mas importante, compartiendo info.

ResponderEliminarDesde Argentina, muchas gracias.

Chema en la captura del wireshark tapas la ip, pero dejas ver la direccion mac del source. No publiques el comment.

ResponderEliminarAleks

Que curioso, intentando hacer la descarga desde el link que incluyes en el post, la versión para x86 da un 404 servido por Apache sobre Debian

ResponderEliminarJIJI

_______________

Not Found

The requested URL /download/7/1/0/7105C7FF-768E-4472-AFD5-F29108D1E383/NM34_x86.exe was not found on this server.

Apache/2.2.9 (Debian) PHP/5.2.6-1+lenny9 with Suhosin-Patch Server at download.microsoft.com Port 80