Tu /etc/passwd en Google

Cada vez voy un poco más justo de tiempo, con lo que he agilizado la preparación de demos. Para ello he agudizado mis sentidos a la hora de utilizar los buscadores para encontrar sitios perfectos para realizar uan demo y con la lectura de trucos nuevos en el libro de [SPAM] Hacking con Buscadores: Google, Bing y Shodan[/SPAM] voy saliendo adelante.

En esta ocasión os voy a hablar de cómo he preparado alguna conferencia en 15 minutos buscando un passwd, es decir, el /etc/passwd de un servidor que haya sido hackeado y que todavía esté activo para enseñarlo a la audiencia.

Un /etc/passwd acaba en la base de datos de muchas formas distintas, pero lo que es evidente es que tiene que estar escrito en un fichero indexable por las arañas del motor, lo que hace que haya sido extraido previamente de su ubicación original.

Por ello, podríamos encontrarnos un passwd extraído por medio de un SQL Injection que haya hecho uso de la función Load_File de un MySQL que es atacado por una aplicación insegura.

Pero también podríamos encontrarnos un passwd volcado por una webshell que se haya introducido en un servidor por medio de una vulnerabilidad RFI o por medio de una aplicación web que permita subir ficheros de manera insegura.

Figura 1: /etc/passwd volcado por una PHPShell y cacheado por Google

En cualquier caso, si el fichero ya ha sido sacado de su ubicación original y puesto en una página web, Google podría indexarlo. Para ello puede que se encuentre con el link en un foro de hackers o que los usuarios estén usando Google Chrome y la URL quede reportada a la base de datos, o que alguien lo de alta, como vimos en la serie de Buscadores como armas de destrucción masiva.

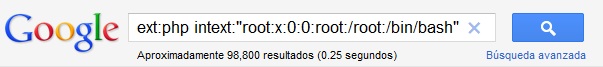

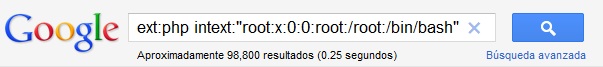

El caso es que basta con hacer una sencilla búsqueda en Google por ficheros PHP, que pueden ser aplicaciones vulnerables a SQL Injection o WebShells, y una línea común de un passwd al uso.

Figura 2: Buscando una línea del /etc/passwd

Con esto aparecen muchos resultados, y no hay que buscar demasiado para encontrar los ficheros /etc/passwd en la cache, la vulnerabilidad SQL Injection, en la URL, o una vulnerabilidad aún activa que permita ver todos los ficheros del servidor.

Figura 3: La URL vulnerable indexada

Figura 4: SQL Injection aún disponible

Y por supuesto, nos queda la opción de ir directamente a por un passwd que haya sido "impúdicamente" publicado en Pastebin.com.

Figura 5: passwd en pastebin.com

Una vez que tienes esto, explicar las vulnerabilidades y que hacer una auditoría de seguridad web es importante suele resultar mucho más sencillo.

Saludos Malignos!

En esta ocasión os voy a hablar de cómo he preparado alguna conferencia en 15 minutos buscando un passwd, es decir, el /etc/passwd de un servidor que haya sido hackeado y que todavía esté activo para enseñarlo a la audiencia.

Un /etc/passwd acaba en la base de datos de muchas formas distintas, pero lo que es evidente es que tiene que estar escrito en un fichero indexable por las arañas del motor, lo que hace que haya sido extraido previamente de su ubicación original.

Por ello, podríamos encontrarnos un passwd extraído por medio de un SQL Injection que haya hecho uso de la función Load_File de un MySQL que es atacado por una aplicación insegura.

Pero también podríamos encontrarnos un passwd volcado por una webshell que se haya introducido en un servidor por medio de una vulnerabilidad RFI o por medio de una aplicación web que permita subir ficheros de manera insegura.

Figura 1: /etc/passwd volcado por una PHPShell y cacheado por Google

En cualquier caso, si el fichero ya ha sido sacado de su ubicación original y puesto en una página web, Google podría indexarlo. Para ello puede que se encuentre con el link en un foro de hackers o que los usuarios estén usando Google Chrome y la URL quede reportada a la base de datos, o que alguien lo de alta, como vimos en la serie de Buscadores como armas de destrucción masiva.

El caso es que basta con hacer una sencilla búsqueda en Google por ficheros PHP, que pueden ser aplicaciones vulnerables a SQL Injection o WebShells, y una línea común de un passwd al uso.

Figura 2: Buscando una línea del /etc/passwd

Con esto aparecen muchos resultados, y no hay que buscar demasiado para encontrar los ficheros /etc/passwd en la cache, la vulnerabilidad SQL Injection, en la URL, o una vulnerabilidad aún activa que permita ver todos los ficheros del servidor.

Figura 3: La URL vulnerable indexada

Figura 4: SQL Injection aún disponible

Y por supuesto, nos queda la opción de ir directamente a por un passwd que haya sido "impúdicamente" publicado en Pastebin.com.

Figura 5: passwd en pastebin.com

Una vez que tienes esto, explicar las vulnerabilidades y que hacer una auditoría de seguridad web es importante suele resultar mucho más sencillo.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

5 comentarios:

Y no sería más gracioso buscar una cadena de texto como:

":0:99999:7:::"

(que correspondería con el formato del /etc/shadow, jojojo).

ext:php intext::"0:99999:7:::"

No me puedo resistir :DD

intext::"0:99999:7:::" site:pastebin.com

Nota:

http://ophcrack.sourceforge.net/

No se que as ganado buscando /ect/passwd si ahi solo info de los usuarios mejor seria buscar /etc/shadow que es donde estan las passwords.

@Anónimo, sacar un shadow es mucho más complicado, por eso no hay tantos indexados. Busco el passwd pq te ayuda a encontrar PHPShells y SQLi con LoadFile.... como pone en el artículo.

Saludos!

recibi correo de phishing que apuntaban a paginas en este dominio, por lo cual me propuse revisar enocntrando diferentes vulnerabilidades en el servidor, desde usuarios pordefecto en aplicaciones hasta vulnerabilidades de cgi, xss, html injection, por lo cual me parece que aqui si que pueden probar...

ejemplo..

https://innovain2.securesites.net:9878/session.cgi?sid=4207590068-0000000002&action=prop&app=urchin.cgi&rid=13&n=10&vid=1102&dtc=0&cmd=svg&gfid=../../../../../../../../../../etc/passwd&ie5=.svg

Publicar un comentario