Pruebas con Evil FOCA

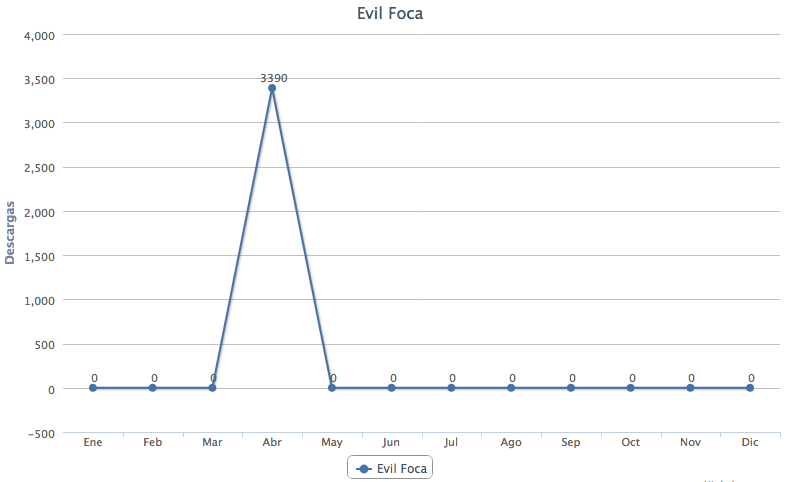

Han pasado solo unos días desde que liberamos la primera versión de Evil FOCA y ya ha habido miles de descargas de la herramienta, más o menos 1.000 al día, con lo que supongo que las redes con IPv6 estarán empezando a sufrir los primeros tests de intrusión.

|

| Figura 1: Descargas en tres días de Evil FOCA |

También nos han reportado algunos bugs que ya estamos resolviendo y otros que no:

- En Windows 8 no iba bien, así que se ha modificado para que funcione.

- En Windows 7 - que es donde más hemos probado la herramienta - se han dado varios crashes pero se debe principalmente a que en la máquina donde se vaya a usar es necesario que esté activado IPv6.

- En Windows XP... lo siento, no le vamos a dar soporte.

Para haceros un laboratorio en IPv6, podeis repasar los ataques aparecen en el libro de Ataques en Redes de Datos IPv4-IPv6, o estos entornos, que son demos que puedes hacer para comenzar a entender la herramienta:

- Evil FOCA: Ataque SLAAC- Evil FOCA: Ataque Neighbor Spoofing- Evil FOCA: Bridging HTTPs(IPv4)-HTTP(IPv6)- Evil FOCA: Ataque DHCP ACK Injector

Si queréis hacer un ataque SLAAC, tenéis que recordar que el comportamiento de Windows es peculiar en un entorno mixto con IPv4 e IPv6 configurado, así que tomad estas reseñas como apoyo para entender lo que está pasando:

- Si el equipo Windows de la víctima solo tiene IPv6, entonces podrás interceptar todo el tráfico a pesar de que las consultas DNS que se realizan sean de tipo A.

- Si el equipo Windows de la víctima tiene IPv4 como vínculo local e IPv6 configurado (IP, Gateway y DNS) entonces con un ataque SLAAC se intercepta todo el tráfico de Internet, excepto el de navegadores sin IPv6 activado, como Google Chrome.

- Si el equipo Windows de la víctima tiene IPv4 configurado (IP, Gateway y DNS) e IPv6 configurado (IP, Gateway y DNS), entonces la resolución DNS se hace a través del servidor DNS que esté configurado en IPv4, por lo que solo se podrá interceptar el tráfico de Internet que vaya a sitios que soporten IPv6 en su resolución DNS.

Por último, tened en cuenta que el escaneo de la red en IPv6 es prácticamente imposible hacerlo por fuerza bruta, así que Evil FOCA usa varios trucos como:

- Sniffar direcciones MAC, IPv4 e IPv6 que pasan por la red.

- Escanear el espacio de direcciones IPv4 de la red donde está conectada la máquina atacante, sacar las direcciones MAC y predecir la dirección IPv6 de los equipos que no aleatorizan la dirección de vínculo local (como los equipos Mac OS X que no usan las extensiones de privacidad en vínculo local).

- Resolver los hostnames de los equipos por LLMNR para obtener la dirección IPv6 por multicast.

Dicho esto, si enganchas Evil FOCA en una red de tipo A o B, el proceso de escaneo de red puede ser largo. Además, si el equipo víctima no genera ningún tráfico puede que Evil FOCA tarde en detectarlo.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

3 comentarios:

Es una herramienta muy interesante, de hecho yo ya le he dado uso en mi trabajo, dejando sin internet a un intruso en una red wifi y mientras tanto corregí el problema.

Y con respecto a lo de los los errores, es algo normal, como toda herramienta irá evolucionado y mejorando, pero aun así, es una herramienta muy potente al igual que interesante, al menos desde mi punto de vista, :) saludos.

Entiendo que estáis en proceso de arreglar ciertas cosas y todavía no está liberada la versión para Windows 8, pues desde informatica64 sigue el mismo enlace.

La verdad es que después de tantos posts sobre ella tengo ganas de probarla :)

Estimado Chema, descargue tu aplicación Evil Foca de la página de ElevenPath, al instalar la primera vez esta corre sin problema en mi máquina modelo HP envy core i7, 12 en memoria RAM, Windows 8 sin embargo el momento que apague mi computadora y volvia a intentar ingresar a la aplicación esta se queda en loading....desintale y volvi a instalar y se soluciono pero el incidente pasa otra vez cada vez que apago mo computador y vuelvo a intentar correr esta herramienta.

Publicar un comentario