Cómo configurar de forma segura la red WiFi para que no te graben con tu webcam

Esta semana, con la noticia del pedófilo que espiaba a sus vecinos por la webcam se ha creado mucho ruido mediático en televisiones, radios y medios de comunicación. La noticia ha sido que se colaba en las redes WiFi de su vecino, tomaba el control del equipo de la víctima y les infectaba con un troyano para activar la webcam y grabarles en su casa, lo que a muchos les parecía de ciencia ficción. Esto es porque no están al día y no conocen casos como el del técnico de Mac que espiaba a sus clientes por la webcam, que los ladrones de tecnología caen en estas grabaciones y no saben que hasta a los espías les cazan de esta forma, así que quería escribir un poco sobre esto.

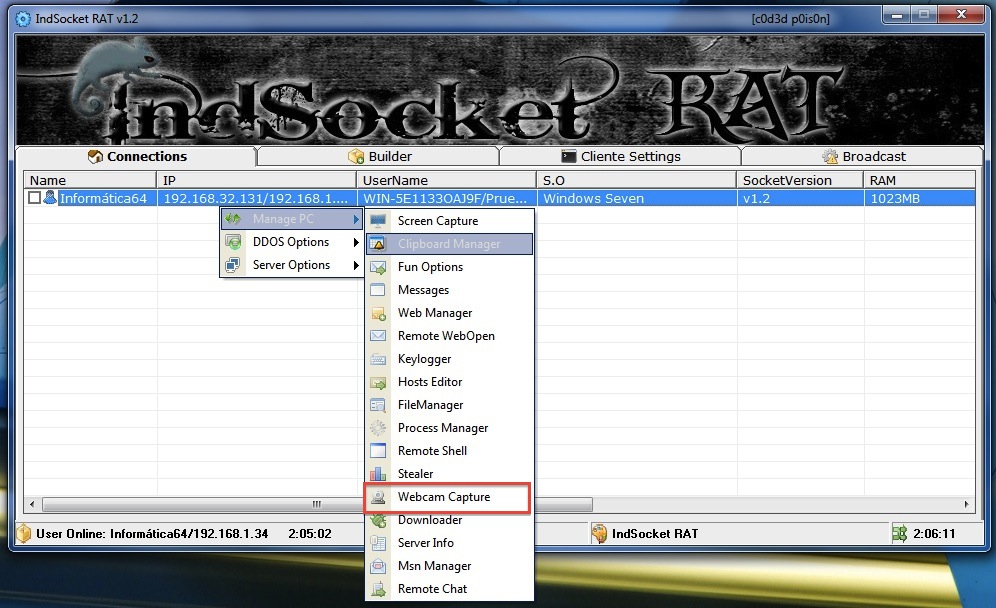

|

| Figura 1: IndSocket RAT con soporte para grabación de webcam |

Defenderse contra la grabación en WebCam

Respecto al tema del software R.A.T. (Remote Administration Tool) que te graba con la webcam, ya es muy conocido, y las recomendaciones son cuidar de tu sistema operativo. En uno de los libros que más se han vendido de nuestra colección, Sergio de los Santos (@ssantosv) se pasa más de 250 páginas hablando de cómo obtener la Máxima Seguridad en Windows sin necesidad de utilizar un antimalware - el cual es archirecomendable para saber más de seguridad -, pero para resumir todo en una pequeña lista yo os propondría.

- Actualiza todo el software de tu equipo: No sé ni cuantas veces hemos hablado de esto, pero es que es verdad, hay que hacerlo. Para que el atacante pudiera tener control de tu máquina necesitaría saber las claves o explotar un bug al estilo de un pentester con Metasploit, así que evita que tenga bugs que explotar. Si lees este ejemplo te darás cuenta de que basta con que tengas el Flash sin actualizar y ... adios equipo. Actualiza el software de tu equipo o entrégalo al enemigo.

- Pon contraseñas robustas: Si no puede explotar un bug, evita que tus claves puedan ser adivinadas porque sean una basura, así que ten una política de claves seguras y cámbialas periódicamente.

- Usa un antimalware: Un antimalware reconoce casi todo el software comúnmente utilizado por ciber-acosadores para grabar con la webcam, así que ponte uno bueno con protección en tiempo real. Esto es también para ti que tienes Mac OS X y has oído que no hay malware en Mac OS X. Aquí tienes algunos tips para sobre cómo saber si tienes malware en tu Mac.

- Tapa la webcam y el micro: Lo mejor en estos casos es la seguridad física, así que como ya os he dicho muchas veces, tapa la webcam o ponte sexy para salir en Internet. Recuerda que las grabaciones tuyas se venden, tanto si estás desnudo como si no, porque muchos acosadores compran vídeos de gente haciendo cosas normales para engañar a sus víctimas. No te fies de un extraño ni aunque lo veas por la webcam.

- Deshabilitar la webcam en el sistema: Se puede deshabilitar la webcam por software en el sistema operativo, pero si el malware corre con privilegios en el sistema podría habilitar tanto la webcam como el sistema. Ojo, mucha gente se pierde a la hora de volver a habilitar los dispositivos multimedia en Windows.

- Usa webcams con tapa y luces: Muchas webcams tienen una tapa de privacidad, y otras tienen luces de aviso. Algunas de estas cámaras con luces de aviso no se iluminan cuando se sacan fotos, pero si el atacante no sabe si tiene luz o no, entonces se verá la luz encendida si alguien se conecta.

Asegurar tu WiFi contra la intrusión no deseada

Proteger tu red WiFi es algo que debes hacer sí o sí. Para ello, hace ya más de 6 años publiqué una serie de artículos por aquí sobre Cómo proteger tu red WiFi. En esos artículos os hablaba de como funciona WEP, WPA, WPA-PSK y cómo acabar montando WPA-Enterprise con un servidor Radius de Windows. Para que te pongas una red de los más robusta. Para un entorno de usuario doméstico este sería el resumen de cosas que deberías tener en cuenta en cuatro areas diferentes:

1) Fortificar la configuración de la red WiFi

- Establece cifrado WPA/WPA2 - PSK: Es lo más robusto que hay hoy en día, aunque no es ni mucho menos infalible, ya que existen formas de atacar un red con WPA/WPA2-PSK, pero es lo más que podemos tener en cuanto a cifrado de red en entornos domésticos.

- Cambia el SSID: El SSID es el nombre de la red, y los SSID son necesarios para poder crackear WPA/WPA2-PSK con ataques de diccionario, así que si pones uno que nadie haya pre-calculado antes, mejor que mejor.

- Cambia la clave por defecto: Las redes WPA/WPA2 - PSK también se atacan por el descubrimiento de los algoritmos que usaron los fabricantes para establecer claves por defecto. Herramientas como Liberad a WiFi o el archifamoso e histórico WLanDecrypter se hicieron muy populares por hacer esto, pero hay muchas como WLanAudit, iWep y un largo etcétera para algoritmos de claves de redes WiFi de routers de todo el mundo.

|

| Figura 2: WLAN Audit para iOS |

- Oculta el SSID: Al ocultar el SSID de tu red haces que tu punto de acceso WiFi no emita los beacon frames con el nombre de la red. Ocultarlo hace que sea un paso más de trabajo para el atacante descubrir los Probe de los clientes que se conectan, pero evita curiosos. Para ello, asegúrate de marcar la opción de "Conectar a esta red aún cuando no se detecte" en la configuración de la rede WiFi en tu sistema operativo Windows y antes de aplicar la ocultación de red WiFi ten en cuenta que esta medida puede afectar a tu privacidad personal.

- Cambia periódicamente el SSID y la clave: Aunque no te lo creas, aún así te pueden crackear la red, así que cambia de vez en cuanto estos valores para que no acabe tu configuración publicada en bases de datos de Wardriving. Estas bases de datos comparten las claves de redes WiFi geoposicionadas como WiFiGet, y algunas soluciones hasta usan Four Square, por lo que para cualquier que pase por allí podría venirle bien tu red WiFi.

- Desactiva WPS (WiFi Protected Setup): Esta característica permite que un equipo se conecte a la WiFi utilizando un código temporal que simplifica todo el proceso de "enrollment" de un nuevo equipo. Por desgracia las implementaciones de muchos routers no detectan los ataques de fuerza bruta y en unos minutos están en tu red WiFi. Así que desactívalo y evita estos ataques de un tirón.

- Filtra por direcciones MAC de conexión: Tampoco es una medida definitiva, pero complica un poco más el trabajo del atacante, y ayuda localizar mejor a los atacantes. Para ello, en el panel de administración crea un filtro por dirección MAC para todos los equipos de tu red doméstica.

- WPA/WPA2 - Enterprise: Si quieres quitarte de problemas en la rede tu empresa, pues piensa en utilizar WPA2 Enterprise con EAP-TLS, TLS-EAP-TLS, PEAP-TLS, o PEAP-MSCHAPv2 o algo similar para que tu red sea mucho más difícil de atacar.

- Apaga la WiFi cuando no la usas: Cuanto menos cómoda sea la red para cualquier atacante mejor. Menos tiempo tendrá para atacarla y menos podrá disfrutarla. Aunque esto puede significar que si lo haces siempre que no estés en casa, alguien sepa que tu casa está vacía. Esta es una recomendación de la Guía para Fortificar Casas que debes pensarte.

2) Fortificar la configuración de tu router WiFi

- Actualiza el firmware de tu AP: No solo tienes que actualizar el software de tu equipo, sino también el software de tu router o punto de acceso. Para ello busca en la web del fabricante y pon el último que haya disponible para tu hardware.

- Cambia la contraseña de administración de tu punto de acceso: Las passwords por defecto son un grave problema en estos dispositivos, así que procura cambiarla. Ya vimos como incluso desde un correo electrónico era posible atacar un router AP aprovechando alguna de las múltiples vulnerabilidades de CSRF que suelen tener. Si tienes un OpenWRT, ponle Latch.

- No permitas la consola de administración en la WAN: Ni la consola de administración WAN, ni la consola de comandos vía Telnet o SSH. Deja que solo alguien conectado a la LAN pueda configurar las características de tu dispositivo.

- Configura el Firewall de Internet y Filtra por IP: Evita que desde Internet se puedan conectar a los equipos de tu red a ningún puerto, y sobre todo evita configuraciones en las que envíes todo el tráfico de Internet a un equipo de la red, ya que lo van a brear. Si aparte de filtrado MAC, quitas el servidor DHCP y filtras por dirección IP de cliente, se lo pondrás un poco más difícil al atacante, aunque configurar y administrar tu red se hará un poco más trabajoso.

3) Fortificar la conexión desde el cliente

- Valida el BSSID de tu red WiFi: Los sistemas operativos Windows validan el BSSID, es decir, que no ha cambiado el identificador de la red que depende de la dirección MAC. Esto es así para evitar suplantación de routers y ataques de Rogue AP. En el caso de Mac OS X no se valida el BSSID y tampoco en los sistemas operativos iOS de iPhone o iPad.

- Utiliza una conexión VPN: Tanto si la red es tuya como si no, estar en una red WiFi compartida es como "living in the jungle", así que tira una VPN para evitar que alguien te intercepte cualquier comunicación. Recuerda el ejemplo de hackeando al vecino hax0r que me roba la WiFi y todos los ataques en redes IPv4 & IPv6 que se pueden hacer.

|

| Figura 3: Firewall avanzado de Windows Vista |

- Configura el Firewall de tu sistema operativo: Una vez que abres la VPN, el firewall del tu router no va a ayudarte, así que tienes que tener el de tu sistema operativo activo y restringiendo todos los protocolos de entrada a tu equipo. Si tienes un equipo Windows, selecciona la opción de "Red Pública" en le perfil de la conexión, que es el más restrictivo de todos - si solo vas a conectarte a Internet - y configura en detalle luego tu firewall.

4) Monitoriza la red periódicamente

- Revisa los logs del router o punto de acceso Wi-Fi: Revisa las direcciones MAC y las direcciones IP de conexión a tu red. Si tienes filtrado de MAC, y alguien consiguiera entrar en la red, entonces en la red habrá varios equipos con la misma dirección IP sobre la misma dirección MAC. Esto genera alertas en software IDS (Intrusion Detection System). Si no tienes filtrado de dirección MAC, seguramente el atacante usará una falsa y tendrá otra dirección IP para no generar alertas de seguridad, pero será más fácil darse cuenta de que hay un nuevo equipo en la red.

- Utiliza escaneo pasivo de conexiones: Uno de los que más me gusta y menos ruido hace porque es pasivo aunque ya es un poco antiguo, es Satori (se puede descargar desde aquí Satori), un scanner de red que detecta los equipos en tu red por medio de las direcciones IPv4, IPv6 y direcciones físicas MAC que se usan en la red. Escanea el tráfico periodicamente de forma silenciosa a ver si tienes algún huésped no deseado. Puedes usar WireShark o lo que quieras para este trabajo.

|

| Figura 5: Satori Sniffer |

Por último, no quisiera terminar este artículo sin decir que nada de esto vale si te descargas cualquier cosa de Internet, has desactivado UAC o das clic a cualquier Applet Java que te llega desde esa página que tanto te gusta de cheaters.

Saludos Malignos!

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

32 comentarios:

LA verdad, es que la gente no está concienciada y "NO QUIERE ESTARLO" hace un mes puse en marcha en mi ciudad una campaña gratuita que consistia en informar y auditarles la red para decirles cuales son sus problemas y que debian de hacer y fue tiempo perdido, nose si por desconfianza o porque, pero las respuestas más habituales eran," NO, ESTA BIEN COMO ESTÁ, YO SIGO LOS CONSEJOS DE MI COMPAÑIA PORQUE ME HAN DICHO QUE MI INTERNET ES SEGURO :( esta última me hacía reir" y claro, menos mal que la campaña era gratuita :) y ni así. La gente piensa que estas cosas a ellos no les puede pasar hasta que les pasa, en fin, al menos aquí en Granada (España) la metalidad de la gente está aún muy cerrada a ese aspecto. Buen post Chema, Saludos a tod@s.

Chema te falta la mejor técnica de todas, poner cinta aislante a la web cam ;)

Un saludo.

@cybercaronte, he puesto eso!! Tapa la webcam!! }:))

"En uno de los libros que más se han vendido de nuestra colección, Sergio de los Santos (@ssantosv) se pasa más de 250 páginas hablando de cómo obtener la Máxima Seguridad en Windows sin necesidad de utilizar un antimalware"

Efectivamente se pasan las 250 páginas hablando de seguridad sin llegar "al como" porque de eso ya hablaremos más adelante...

Y falta uno de los mas dados, llevar el pc al servicio técnico con una carpeta "vídeos mios" donde están los momentos íntimos, si no se tiene cuidado con eso, ¿por qué lo iban a tener con su WiFi?

Es un gran artículo y un gran libro el de Sergio de los Santos

Chema, es grave no "grabe" .. ;)

@anónimo, escribir un artículo de 6:30 a 8:30 de la mañana tan largo, con grabaciones y gravedades hace que pasen estas cosas... Gracias por avisar. Ya está resuelto.

Saludos!

No tiene que ver con este tema. Chema, mira a ver si para el futuro puedes escribir un artículo en el blog sobre tu visión de "Hackerville", que es el barrio Ostroveni de la ciudad rumana de Râmnicu Vâlcea. Muchas gracias por tu esfuerzo.

Una pregunta de un completo lego en estos temas. Una vez que alguien consigue acceder a una red wifi, ¿cómo puede tener acceso a la información de los otros equipos? Quiero decir, ¿cómo puede instalar un RAT que controle la webcam, etc. si el usuario de ese equipo en particular no lo instala? Espero haberme hecho entender. Un saludo a todos y como siempre muy interesante, Chema.

@anónimo, como dice el artículo, o te explotan un bug o te roban las passwords. Al final del artículo hay un enlace a un ejemplo con Metasploit de cómo se hace esto, pero también podrían hacerte un evilgrade

http://www.elladodelmal.com/2011/12/java-4-anos-de-actualizaciones.html

o tengas un flash sin actualizar

http://www.elladodelmal.com/2010/07/metasploit-con-adobe-flash-player-un.html

o cualquiera del resto de ataques de red que se conocen para robarte las claves y pedir acceso normal al sistema.

Saludos!

Hola. Una pregunta sobre el filtrado mac. Tengo entendido que la formar de saltarse esta proteccion, es sumplantado la propia, por una que veamos conectada. Pero...¿como actua el router wifi al ver 2 mac iguales intentando conectarse?. Saludos y gracias

Muy buen post! en mi pais la seguridad informatica esta demaciado baja por lo mismo aqui es muy raro encontrar alguien que solicite seguridad informatica, creen que avast los tiene 100% seguros jajaja apenas estoy aprendiendo la seguridad informatica pero no tengo idea de cuanto cobrar si es que llegara a trabajar de eso.

una buena opción, es desactivando la webcam desde administrar dispositivos, creo que también deberías mencionarla ;)

Hola, he actualizado el post con un par de ideas más que me habéis pasado. Saludos!

Chema, siempre tuve una duda. En equipos como los MacBook (que poseen un LED indicativo de la webcam encendida, ¿pueden llegar a hackearte la cam dejando el LED OFF?

@Anónimo, en esos casos se pueden tirar fotos, pero mejor tener una webcam con luz que sin ella }:)

Saludos!

Enorme el artículo, una vez más, con cosas básicas y otras no tanto (a mi escaso entender). Y con los enlaces a otros artículos es un no parar, ¡me falta tiempo! :D

Llevo unos meses siguiendo el blog, me gusta mucho y está muy bien organizado. Creo que lo primero que consigues es concienciarnos de la gran importancia de la seguridad en informática y, a partir de ahí, ayudarnos a aprender más y más.

Gracias por compartir tus conocimientos, sigue así. Un saludo.

Sergio.

Articulo francamente interesante. He intentado subir el nivel de seguridad de mi router de "medio" wpa a "alto" wpa2. Lo primero que he notado (conectándose con una Surface RT) es que todo va mucho mas lento, la carga de paginas es desesperante y el administrador de tareas no baja en ningún momento del 80,90 por ciento. Así que supongo que esto solo es aplicable a sistemas rápidos que no usan batería, nada de tablets y otros juguetes. Así que he vuelto a seguridad media.

Por cierto, no parece que haya ninguna herramienta de examen de redes para Windows rt.

Saludos al maligno

Gracias por tus consejos que me resultan muy útiles y voy a ponerme a fortificar mi equipo [llevo dos días estudiando tus artículos].

Aprovecho tu sabiduría para preguntar qué puede ser un doble paréntesis tras el nombre de la unidad lógica de las memorias externas que conecto por usb, sólo tengo un pincho que se ve normal E:), los demás y los discos duros se ven así E:)) desde el antivirus esset, que por lo demás no detecta nada pero no soy admin de mi sistema, desaparecen carpetas, me pide permisos de admin para cualquier acción como copiar, cambiar de carpeta y muchos etcéteras...

Voy a formatear el equipo pero no quisiera perder mis archivos: cientos de horas de trabajo.

Gracias de nuevo.

amigo soy de El Salvador en Centro America y me gustaria entrar mas en el mundo de la seguridad informatica que me recomiendas y como puedo hackear una red wifi para pruebas teniendo en mi poder windows 7

gracias

Hola chema, excelente el blog ya me estoy desayunando sobre como es que me auditan a través de mi pc con el articulo sobre los vecinos que roban WiFi, en mi caso me enviaron un troyano y todas las complicaciones que conlleva ya las sabemos, es la tercera vez que me ocurre y cansa bastante pero no voy a renunciar a disfrutar de internet, la pregunta que me hago es la siguiente, con el router como esta, si uso mi tablet recién adquirida, corro riesgo como con la pc, ya estoy infectada por conectarme a esta red o cual es mi situacion¿estoy aprendiendo bastante con el blog pero mis conocimientos son muy básicos, espero ejorar gracias por compartir toda esta información, saludos cordiales.

Esto es genial cuánto debemos de aprender,todo esto me asusta porque no podemos ya ni estar tranquilos en nuestra propia casa;por el ojo que te puede estar vigilando detras de la cámara de un ordenador muchas gracias por la información y prevención que debemos tener en cuenta.He llegado hasta aquí para saber si la ubicación pública que tengo en mi pc era la correcta y de las mas seguras y he acabado aprendiendo y sabiendo un poco mas.muchas gracias por estas públicaciones tan interesantes recibe un fuerte abrazo Maligno.

esto se soluciona en los portatiles con tapatucam de manera fiable, economica y estetica.

http://tapatucam.com/es/

¿porque ay q tapar el microfono?,me da igual q me escuchen,no ago negocios sucios!

como se actualiza el flash en un mac?en serio !NO SE!!!

tengo un problema

verán hay una red llamada internet_libre (me da rabia ese nombre) que tiene la misma dirección ip que la mia, cuando mi internet se cae esta igual, ya he cambiado la contraseña pero todavia esta, ayuda!

Hola, por favor, ¿puedes poner un ejemplo de como Evita que desde Internet se puedan conectar a los equipos de tu red a ningún puerto?.

Gracias.

Como estás Chema!!!

Quisiera saber cómo optimizar una vpn en los dispositivos móviles la configuración más óptima etc saludos maligno

No veáis la que lian y encima de que te suplantan la personalidad,van y te roban los ahorros de toda tu vida de trabajo,hay que ser ladrones y delincuentes

Publicar un comentario