Weeman: Un nuevo framework para ataques de Phishing

Las pruebas de concienciación sobre una organización son muy importantes. Sabemos que de nada vale disponer de los mejores sistemas de seguridad, los mejores antivirus, los mejores IDS o IPS, si luego un empleado de cualquier departamento cae en un simple ataque de Phishing. Ya lo vimos con los ataques SAPPO para robar los tokens OAuth, pero lo hemos visto muchas veces en organizaciones con ataques de Spear Phising o de Spam Phising. Incluso ataques de Phishing a organizaciones militares para robar los datos de los soldados.

Las organizaciones necesitan disponer de una política de seguridad que sea propuesta y aceptada desde la dirección hacia los empleados. En esta política deben aparecer los roles y los responsables de la protección de los diferentes activos clasificados de la organización, pero al mismo tiempo deben contar con la ayuda de los usuarios para detectar los ataques, por ello hay que matenerlos alerta y entrenados. Es una forma de hacer ver a los empleados, de diferentes niveles, que la información que ellos manejan día a día es importante para la organización. Dicho todo esto, hay que tener claro que la concienciación dentro de una organización y la formación, a diferentes niveles de todos los empleados para hacerles ver qué cosas pueden suceder y cómo se pueden prevenir ciertas amenazas, es realmente importante.

Defensa en Produndidad: Concienciación

Hoy en día, muchas organizaciones se han dado cuenta y por esta razón, realizan simulaciones de APT por medio de Spear Phishing contra empleados o conjuntos de muestra de la organización. En este conjunto se suelen seleccionar diferentes cargos de dirección, responsables de áreas, gente de IT, incluso, ¿por qué no? responsables de la parte de seguridad. Sin una política de seguridad, concienciación, formación y conocimiento no existirá una base lo suficientemente fuerte en una organización para que sus activos estén dentro del riesgo asumible de la empresa. Si nos fijamos en el modelo defensa en profundidad, precisamente su base es esto. Este jueves por la tarde tienes una sesión online gratuita de este modelo en la campaña de Eleven Paths Talks.

Quizá una de las herramientas de ingeniería social más famosas es SET, Social Engineering Toolkit, pero hoy hablaremos de Weeman, un nuevo framework que promete bastante dentro del mundo de las herramientas orientadas a automatizar los ataques de Phishing. La posibilidad de enviar e-mails falsos, de clonar sitios web y de poder controlar las redirecciones,una vez introducidas las credenciales, son características mínimas que se piden a un framework orientado a esto. Lógicamente la intención del autor de la herramienta es la de que su framework se pueda utilizar en simulaciones de APT o pruebas de concienciación en las organizaciones y no para delinquir.

Weeman: Un vistazo por encima al framework

Weeman presenta un entorno de consola con interacción mediante comandos. Escrito en el amado Python de los pentesters, permite que los usuarios puedan escribir sus propios módulos de manera sencilla. Todo se encuentra en la doc del proyecto en Github.

Las opciones que Weeman presenta son las que se pueden visualizar en la imagen. Los comandos pueden recordar a los de entornos como Metasploit o Powershell Empire. Para extender la funcionalidad y ejecutar módulos se dispone del comando framework. Este comando sitúa al usuario en otro contexto dónde se podrán ejecutar pequeñas herramientas que pueden ser necesarias, como por ejemplo un whois, un módulo que extrae los enlaces de un sitio web, o simplemente saber si una máquina se encuentra levantada o no. A día de hoy, Weeman no dispone de una gran cantidad de módulos, pero lo cierto es que promete.

Con la opción show se pueden visualizar las diferentes opciones que se pueden utilizar a la hora de realizar la copia del sitio web y puesta en marcha del sitio fake. A continuación se enumeran las opciones que se pueden configurar:

En esta prueba de concepto se utilizarán tres sitios muy populares. El primero será Gmail, el segundo Outlook y el tercero Shodan. Para indicar el sitio que se quiere clonar se deberá utilizar el comando set url https://gmail.com, y en el caso de Outlook y Shodan sus respectivas direcciones URL.

Como se puede visualizar en la imagen se ha levantado un servidor web en el puerto 8080, ya que se dejó por defecto. Weeman se encarga de modificar el HTML con lo necesario para capturar las credenciales y realizar la redirección. Lo llamativo es que en su Github indican que el framework intenta loguear al usuario víctima en el sitio original, pero depende de las opciones de seguridad que tenga la web - en el caso de Gmail estas son muchas -. En las pruebas que llevé a cabo con esta herramienta esto no se logró. En la siguiente imagen se puede visualizar como el sitio web falso es un clon del original.

Al introducir las credenciales del usuario la herramienta Weeman irá mostrando, tal y como hace por ejemplo SET, las credenciales.

En el caso de Outlook y Shodan la configuración sería idéntica. Con la instrucción set url [dirección URL] cambiaríamos el sitio web a clonar y ejecutaríamos. En el caso de Outlook tan sencillo como set url https://outlook.com, pero en el caso de Shodan, el login no está en el sitio web principal por lo que sería set url https://account.shodan.io o set url https://account.shodan.io/login. El resultado es una página clonada, exactamente idéntica a la original.

Al introducir el usuario y contraseña en el sitio web, Weeman lo muestra rápidamente, tal y como se puede visualizar en la imagen. También se puede visualizar como después de obtener las credenciales se lleva a cabo la redirección.

¿Cómo llega un usuario a un sitio web de Phishing?

Las empresas deben ser conscientes que existen múltiples vías y que por tanto este tipo de ataques es de los más sencillos de ejecutar y los más difíciles de proteger contra sus empelados en esquemas de APT con Spear Phishing.

- Dominios parecidos para campañas de Spam: Algunos usuarios piensan que navegando no se puede caer en un Phishing, lo cual es un error. Existen sitios web por Internet que son Phishing que se encuentran ahí. La capacidad de utilizar dominios “semejantes” a los de verdad o qué podrían encajar con la marca, proveedor o servicio que se suplanta es un caramelo para los phishers. En Pastebin se puede encontrar un listado de dominios que son Phishing y echando un vistazo rápido se puede ver que los dominios son similares a sus marcas.

Algunas veces, usando las codificaciones en Punycode detectar esto es especialmente complicado. Hay que tener en cuenta que hoy en día es posible incluso utilizar tildes en los dominios para conseguir un resultado asombrosamente parecidos. Y no digamos de las "l" y las "I" que son tan difíciles de diferenciar a simple vista.

- Recepción de emails de dudosos remitentes: Es un clásico, quizá el más conocido de todos, es el Spam Phishing. No hay que dejar de lado el Spear Phishing, con el que mediante detalles como el nombre de la víctima, datos personales de la víctima, etcétera, se intenta crear confianza en dicho email. Un banco, una operadora, un proveedor nunca pedirá a un usuario que envíe sus credenciales a través de un e-mail. En estos casos a veces se mezclan también las codificaciones extrañas para intentar evitar los filtros antispam. Aquí un Spam Phishing de un banco. No te fies de las protecciones de los servicios de correo. No siempre funcionan bien.

- Enlaces en foros o redes sociales: Este es un mecanismo que ha ido evolucionando. Antiguamente, los usuarios de Internet podían caer en un Phishing a través del clic sobre un enlace en un foro. Hoy día también, pero la cosa ha ido evolucionado y nos los encontraremos en redes sociales. Un ejemplo utilizado sería Twitter y sus enlaces acortados, ¿A dónde nos llevan?. Y como no, los que se han puesto tan de moda por WhatsApp.

Defensa en Produndidad: Autenticación Robusta

Para finalizar os dejo un par de artículos dónde se ve la importancia de tener conciencia de esto. En el primer artículo se ve como los dispositivos móviles han sido, y siguen siéndolo, un caramelito para el Phishing. El segundo artículo habla de cómo el culpable del Celebgate llevó a cabo el robo de cuentas de las famosas de Hollywood: Un sencillo phishing de iCloud y el acceso al backup de los iPhone en bandeja, como ya os explicamos en esta demo con ElcomSoft Phone Breaker o en este otro artículo con iLoot.

Figura 13: Phishing a Apple iCloud y robo de datos del backup

La conclusión es sencilla, la base del modelo en profundidad es una política de seguridad, concienciación, formación y conocimiento. Por supuesto, aunque no son balas de plata, cuanto mejor protegidas tengas tus identidades digitales mejor. Si en lugar de contraseñas tienes sistemas de autenticación robusta y si has añadido un 2FA a todas tus identidades, el impacto de estos ataques serán un poco menor en tu organización.

|

| Figura 1: Weeman - Un nuevo framework para hacer ataques de Phishing |

Las organizaciones necesitan disponer de una política de seguridad que sea propuesta y aceptada desde la dirección hacia los empleados. En esta política deben aparecer los roles y los responsables de la protección de los diferentes activos clasificados de la organización, pero al mismo tiempo deben contar con la ayuda de los usuarios para detectar los ataques, por ello hay que matenerlos alerta y entrenados. Es una forma de hacer ver a los empleados, de diferentes niveles, que la información que ellos manejan día a día es importante para la organización. Dicho todo esto, hay que tener claro que la concienciación dentro de una organización y la formación, a diferentes niveles de todos los empleados para hacerles ver qué cosas pueden suceder y cómo se pueden prevenir ciertas amenazas, es realmente importante.

Defensa en Produndidad: Concienciación

Hoy en día, muchas organizaciones se han dado cuenta y por esta razón, realizan simulaciones de APT por medio de Spear Phishing contra empleados o conjuntos de muestra de la organización. En este conjunto se suelen seleccionar diferentes cargos de dirección, responsables de áreas, gente de IT, incluso, ¿por qué no? responsables de la parte de seguridad. Sin una política de seguridad, concienciación, formación y conocimiento no existirá una base lo suficientemente fuerte en una organización para que sus activos estén dentro del riesgo asumible de la empresa. Si nos fijamos en el modelo defensa en profundidad, precisamente su base es esto. Este jueves por la tarde tienes una sesión online gratuita de este modelo en la campaña de Eleven Paths Talks.

|

| Figura 2: Modelo de Defense in Depth |

Quizá una de las herramientas de ingeniería social más famosas es SET, Social Engineering Toolkit, pero hoy hablaremos de Weeman, un nuevo framework que promete bastante dentro del mundo de las herramientas orientadas a automatizar los ataques de Phishing. La posibilidad de enviar e-mails falsos, de clonar sitios web y de poder controlar las redirecciones,una vez introducidas las credenciales, son características mínimas que se piden a un framework orientado a esto. Lógicamente la intención del autor de la herramienta es la de que su framework se pueda utilizar en simulaciones de APT o pruebas de concienciación en las organizaciones y no para delinquir.

Weeman: Un vistazo por encima al framework

Weeman presenta un entorno de consola con interacción mediante comandos. Escrito en el amado Python de los pentesters, permite que los usuarios puedan escribir sus propios módulos de manera sencilla. Todo se encuentra en la doc del proyecto en Github.

|

| Figura 3: Weeman Framework version 0.1 |

Las opciones que Weeman presenta son las que se pueden visualizar en la imagen. Los comandos pueden recordar a los de entornos como Metasploit o Powershell Empire. Para extender la funcionalidad y ejecutar módulos se dispone del comando framework. Este comando sitúa al usuario en otro contexto dónde se podrán ejecutar pequeñas herramientas que pueden ser necesarias, como por ejemplo un whois, un módulo que extrae los enlaces de un sitio web, o simplemente saber si una máquina se encuentra levantada o no. A día de hoy, Weeman no dispone de una gran cantidad de módulos, pero lo cierto es que promete.

|

| Figura 4: Comandos disponibles en Weeman |

Con la opción show se pueden visualizar las diferentes opciones que se pueden utilizar a la hora de realizar la copia del sitio web y puesta en marcha del sitio fake. A continuación se enumeran las opciones que se pueden configurar:

- Action_URL: El método que se utilizará, por ejemplo POST.

- Clear: Permite limpiar la pantalla.

- HTML_File: El recurso HTML si se tuviera una copia ya realizada o customizada. En este punto se podría utilizar recursos generados, por ejemplo, con el Social Engineering Toolkit.

- URL: Este recurso es necesario de settear. En este caso se indica la dirección URL que se quiere clonar.

- Banner: Se puede configurar el tipo de banner que se quiere mostrar.

- External_js: Se puede configurar un recurso JS externo. Esto podría ayudar al pentester a la hora de realizar una petición a otro servidor, por ejemplo, en los ataques client-side o watering hole.

- Port: Se puede configurar el puerto dónde se levantará el servidor, por defecto es el 8080.

- User_Agent: Se puede modificar el User Agent en el caso de que algún plugin tenga que realizar peticiones.PoC: Ataques de Phishing sobre Gmail y Shodan

En esta prueba de concepto se utilizarán tres sitios muy populares. El primero será Gmail, el segundo Outlook y el tercero Shodan. Para indicar el sitio que se quiere clonar se deberá utilizar el comando set url https://gmail.com, y en el caso de Outlook y Shodan sus respectivas direcciones URL.

|

| Figura 5: Clonando el sitio web de Gmail |

Como se puede visualizar en la imagen se ha levantado un servidor web en el puerto 8080, ya que se dejó por defecto. Weeman se encarga de modificar el HTML con lo necesario para capturar las credenciales y realizar la redirección. Lo llamativo es que en su Github indican que el framework intenta loguear al usuario víctima en el sitio original, pero depende de las opciones de seguridad que tenga la web - en el caso de Gmail estas son muchas -. En las pruebas que llevé a cabo con esta herramienta esto no se logró. En la siguiente imagen se puede visualizar como el sitio web falso es un clon del original.

|

| Figura 6: Sitio web de Gmail clonado en el servidor local |

Al introducir las credenciales del usuario la herramienta Weeman irá mostrando, tal y como hace por ejemplo SET, las credenciales.

|

| Figura 7: Recepción de credenciales introducidas en el sitio clonado |

En el caso de Outlook y Shodan la configuración sería idéntica. Con la instrucción set url [dirección URL] cambiaríamos el sitio web a clonar y ejecutaríamos. En el caso de Outlook tan sencillo como set url https://outlook.com, pero en el caso de Shodan, el login no está en el sitio web principal por lo que sería set url https://account.shodan.io o set url https://account.shodan.io/login. El resultado es una página clonada, exactamente idéntica a la original.

|

| Figura 8: Sitio de Shodan clonado |

Al introducir el usuario y contraseña en el sitio web, Weeman lo muestra rápidamente, tal y como se puede visualizar en la imagen. También se puede visualizar como después de obtener las credenciales se lleva a cabo la redirección.

|

| Figura 9: Recibiendo credenciales y realizando la redirección |

¿Cómo llega un usuario a un sitio web de Phishing?

Las empresas deben ser conscientes que existen múltiples vías y que por tanto este tipo de ataques es de los más sencillos de ejecutar y los más difíciles de proteger contra sus empelados en esquemas de APT con Spear Phishing.

- Dominios parecidos para campañas de Spam: Algunos usuarios piensan que navegando no se puede caer en un Phishing, lo cual es un error. Existen sitios web por Internet que son Phishing que se encuentran ahí. La capacidad de utilizar dominios “semejantes” a los de verdad o qué podrían encajar con la marca, proveedor o servicio que se suplanta es un caramelo para los phishers. En Pastebin se puede encontrar un listado de dominios que son Phishing y echando un vistazo rápido se puede ver que los dominios son similares a sus marcas.

|

| Figura 10: Lista de servidores de Malvertising |

Algunas veces, usando las codificaciones en Punycode detectar esto es especialmente complicado. Hay que tener en cuenta que hoy en día es posible incluso utilizar tildes en los dominios para conseguir un resultado asombrosamente parecidos. Y no digamos de las "l" y las "I" que son tan difíciles de diferenciar a simple vista.

|

| Figura 11: Phishing con nombres Punycode |

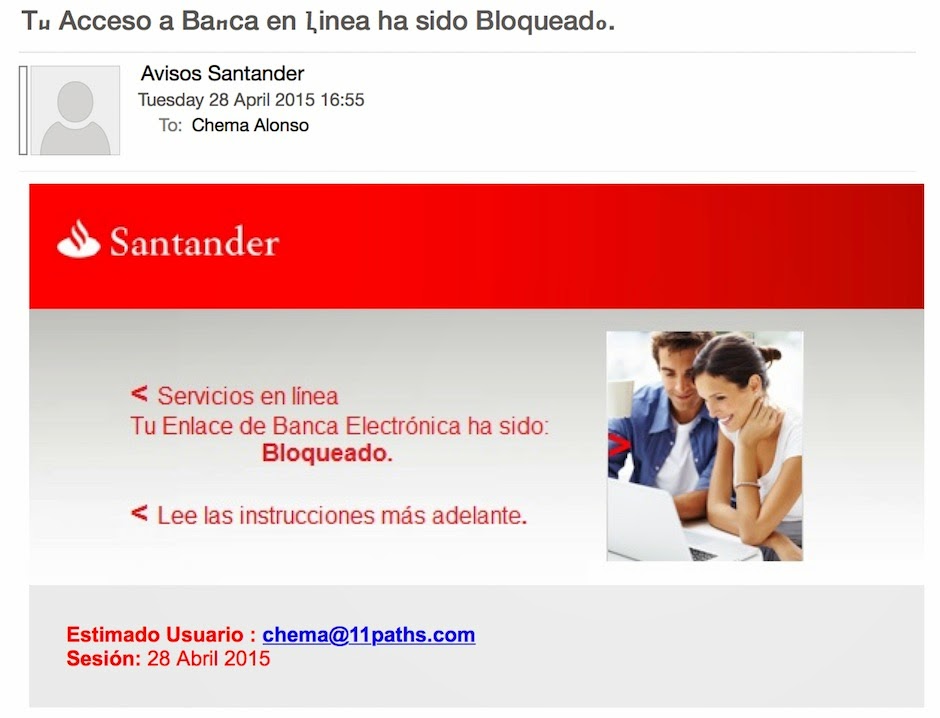

- Recepción de emails de dudosos remitentes: Es un clásico, quizá el más conocido de todos, es el Spam Phishing. No hay que dejar de lado el Spear Phishing, con el que mediante detalles como el nombre de la víctima, datos personales de la víctima, etcétera, se intenta crear confianza en dicho email. Un banco, una operadora, un proveedor nunca pedirá a un usuario que envíe sus credenciales a través de un e-mail. En estos casos a veces se mezclan también las codificaciones extrañas para intentar evitar los filtros antispam. Aquí un Spam Phishing de un banco. No te fies de las protecciones de los servicios de correo. No siempre funcionan bien.

|

| Figura 12: Spam Phsing al banco Santander. |

- Enlaces en foros o redes sociales: Este es un mecanismo que ha ido evolucionando. Antiguamente, los usuarios de Internet podían caer en un Phishing a través del clic sobre un enlace en un foro. Hoy día también, pero la cosa ha ido evolucionado y nos los encontraremos en redes sociales. Un ejemplo utilizado sería Twitter y sus enlaces acortados, ¿A dónde nos llevan?. Y como no, los que se han puesto tan de moda por WhatsApp.

Defensa en Produndidad: Autenticación Robusta

Figura 13: Phishing a Apple iCloud y robo de datos del backup

La conclusión es sencilla, la base del modelo en profundidad es una política de seguridad, concienciación, formación y conocimiento. Por supuesto, aunque no son balas de plata, cuanto mejor protegidas tengas tus identidades digitales mejor. Si en lugar de contraseñas tienes sistemas de autenticación robusta y si has añadido un 2FA a todas tus identidades, el impacto de estos ataques serán un poco menor en tu organización.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking" y “Pentesting con Powershell”

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS

1 comentario:

La pena de este tipo de herramientas es que en la mayoria de los casos se termina haciendo un mal uso de ellas por parte de "nuestros amigos los ciberdelincuentes" incluso en el peor de los casos perjudicando a sus creadores, pero como se suele decir, en la viña del señor tiene que haber de todo...

Saludos!

Publicar un comentario