La historia que procedo a relatar en este artículo data ya de hace unos meses, y al igual que otras aventuras que

Chema Alonso me ha permitido compartir a través de este

blog, transcurrió en mi querida isla de

Tenerife, durante los días de

Semana Santa del presente año. Ocurrió en

Viernes Santo, casualmente justo el mismo día que aquella otra aventura que os conté con

auditoría de la Wi-Fi del Hotel que hice con resaca y desde un iPhone con jailbreak. Visto en retrospectiva, son ya unos cuantos los artículos que nacen de vivencias acaecidas en escenarios reales, que aunque sean solo un pequeño ejemplo que ilustra algún detalle del mundo de la seguridad informática, logran aportarme un plus de diversión al involucrarse dentro de la trama variables y aspectos inherentes a nuestra naturaleza humana que no suelen encontrarse por ejemplo en entornos de laboratorio.

|

| Figura 1: Pentesting Familiar: La WiFi, un Yamaha y café en familia |

La historia se alargó durante tras visitas, así que os lo contaré con detalle en un par de artículos, con el objetivo de que sea entretenida la lectura y el paso a paso. Todo comenzó cuando me hallaba con mi familia en un conocido y novedoso centro comercial del sur de la isla, tras haber pasado el día por la zona. Eran ya casi las

20:00 de la tarde-noche y nos metimos en una cafetería para tomar algo y que la pequeña

Lara pudiera comer algo antes de volver a casa, ya que el trayecto de vuelta era de aproximadamente

80 km.

La red Wi-Fi del Local

Lo primero que me llamó la atención del local, es que los camareros tomaban nota de la comanda mediante

tablets, y que por otra parte, habían carteles de “

Zona Wi-fFi” por todo el establecimiento. La deformación profesional me llevó a solicitar la contraseña al camarero y conectar mi teléfono a la red para echar un vistazo, pensando en que esta pudiera no estar segmentada y que quizá el sistema que procesaba los pedidos pudiera estar accesible para cualquiera que pululase por ahí.

|

| Figura 2: Ajustes de la conexión de red en el local |

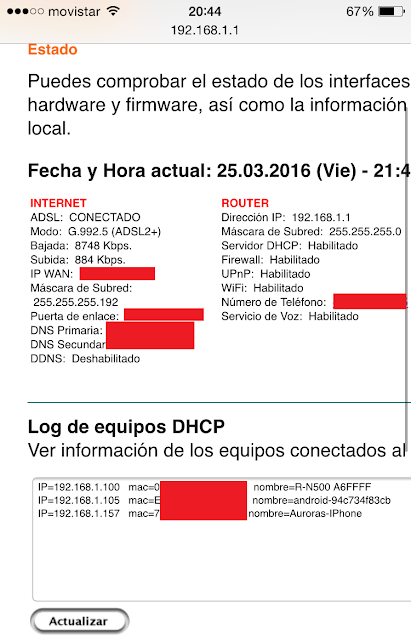

Tras revisar el direccionamiento

IP de la red, me dispuse a buscar al azar equipos en direcciones que se suelen utilizar en rangos

DHCP habituales. Buscando por direcciones aleatorias en el rango de red que me habían asignado con el servidor

DHCP, intenté acceder a través del navegador a la dirección

192.168.1.101,

et voilà! Esto es lo que apareció:

|

| Figura 3: Web de configuración de un dispositivo Yamaha R-N500 |

Una web de configuración para un dispositivo

Yamaha, modelo

R-N500. Como no tenía ni idea de qué podría ser, hice lo que todo

hacker haría: Buscar en

Google ;). Con esto descubrí que se trataba de un receptor

Hi-Fi de alto rendimiento que posiblemente pudiese ser el que reprodujese el sonido ambiente del local que estábamos escuchando.

Conectándose al sistema Yamaha de música

Con buen dispositivo del

Siglo XXI, dentro de sus interesantes características incorporaba la funcionalidad de poder ser controlado a través de una aplicación móvil llamada

NP Controller, disponible tanto para

Android como para

iOS, a la vez que era también compatible con el sistema

AirPlay de este último sistema operativo.

|

| Figura 4: Información sobre la app Yamaha NP-Controller |

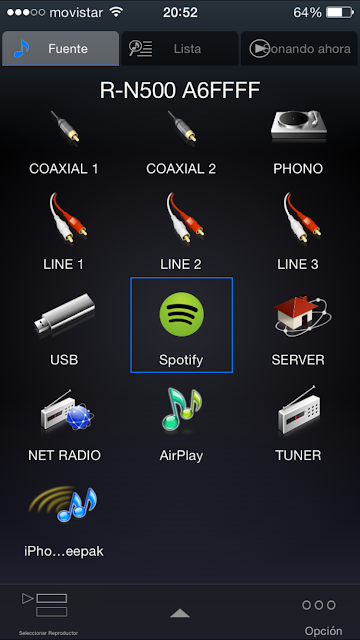

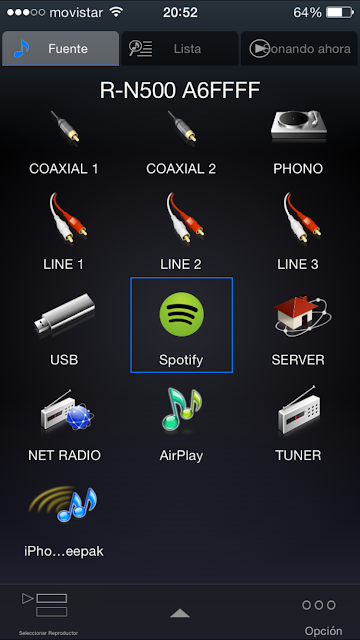

El siguiente paso fue, evidentemente, descargarme la aplicación de

AppStore y arrancarla. Cual fue mi sorpresa al ver la pantalla inicial y comprobar que la aplicación había encontrado automáticamente el dispositivo y se había conectado sin solicitar ni requerir ningún tipo de autenticación. Estaba ante la pantalla de control del reproductor, y además de poder configurar diferentes opciones, podía jugar con las fuentes de sonido accesibles. Podía acceder a la lista de

Spotify que se estaba reproduciendo en ese momento, explorar los ficheros que pudieran estar en un

pendrive conectado a través de

USB, activar la radio, la radio por

Internet, o incluso transmitir música desde mi propio

iPhone. Esto sí que es hacer que el cliente se sienta como en casa.

|

| Figura 5: Control del dispositivo Yamaha desde la app |

Habría sido realmente divertido cambiar por completo el estilo musical del local y transmitir desde mi móvil algún tema disruptivo del

Old Skool de los

90 que me gusta a mí, dejando perplejos tanto al personal como a los clientes, pero esto podría llamar mucho la atención.

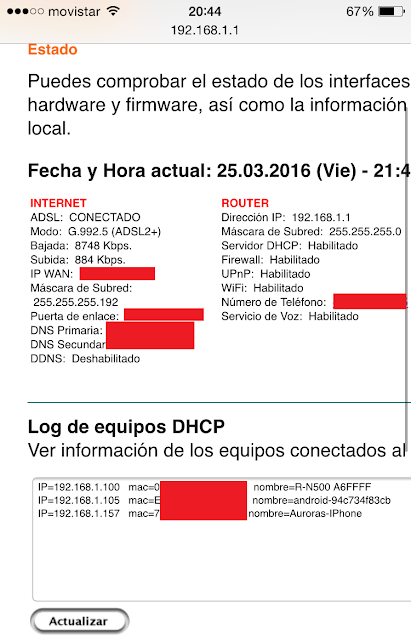

En su lugar, decidí explorar la lista de

Spotify que se estaba reproduciendo en ese momento, compuesta por temas de

Kenny G. Música en consonancia con el estilo del local y muy apropiada para amenizar el plácido momento que siempre supone el tomarse un café, así que no iba a ser yo quien amargara la tarde de nadie. En aras de comprobar si realmente era capaz de controlar el sonido de la cafetería, lo que sí que hice fue saltar la reproducción al siguiente tema de la lista, dándole a la flecha derecha que tantas veces habremos pulsado en nuestros reproductores de música.

|

| Figura 6: Next. Más Keny G en la lista de Spotify |

En efecto, tras el instante de pausa habitual que se produce siempre al saltar de canción, otro nuevo tema de

Kenny G. comenzó a reproducirse. Esto generó algo de confusión, sobretodo entre los camareros del local, que durante esos milisegundos de pausa se mostraron algo inquietos, pero enseguida prosiguieron con sus tareas como si nada hubiese pasado. Como son temas musicales que estarán acostumbrados a oír día tras día en secuencia, es probable que les pudiera llamar la atención el salto, pero lo habrán atribuido a cualquier problema técnico efímero o a un despiste con el mando por parte de quién controlara el dispositivo. Algunos ni se habrán percatado.

Otra de las funcionalidades que probé fue la del control de volumen para ver que en efecto era capaz de modificar el nivel de decibelios del local, al igual que en el caso anterior sin realizar variaciones muy bruscas que pudieran ser percibidas por cualquiera.

Inspeccionando el resto de dispositivos de la red del local

Tras ver que esto también era posible, me dispuse a dejar de jugar con aquel interesante aparato, y continuar explorando la red, a ver qué otras cosas podría encontrar. Así que, paso siguiente, escanear la red

Wi-Fi.

|

| Figura 7: Escaneando la red del local con Fing |

Con el escáner de redes

Fing, disponible

en AppStore para dispositivos iOS, pude comprobar que además del

Yamaha R-N500, mi propio

iPhone y el

router que daba acceso a

Internet (un

LiveBox de

Orange). Lo más llamativo, por supuesto, es que en la dirección

IP 192.168.1.200 había un dispositivo con el nombre

“CAJA3”. Sin duda, este tenía toda la pinta de ser el servidor del

TPV con el que se gestionaban los pedidos, la facturación y la caja del local, que además podía vislumbrar desde la mesa en la que estábamos sentados.

Echando un vistazo más a fondo a este dispositivo con

Fing, se podía comprobar que

CAJA3 tenía habilitados nada más y nada menos que

14 servicios, entre los que se encontraban por ejemplo el servicio

HTTP o

HTTPS en los puertos

80 y

443,

RPC en el

135,

NETBIOS en el

139, un servidor

NFS, un

Microsoft SQL Server en el puerto

1433 o

Terminal Server accesible a través del puerto

3389. No era descabellado pensar que alguno de estos pudiese ser vulnerable por falta de alguna actualización o una mala configuración, visto el nivel de seguridad que nos estábamos encontrando en la red.

|

| Figura 8: Servicios detectados en CAJA3 |

De hecho, lo más probable sería que, viendo las preocupaciones que había, se pudiera hacer un

ataque man in the middle en las conexiones al servidor

MS SQL Server y hacer una inyección de comandos con un esquema de

Network Packet Manipulation para hackear el TPV, pero.... en este momento,

Lara se había terminado ya el sandwich, se habían pasado las

21:00 de la noche y era hora de volver. Además, no disponía de mi ordenador para proseguir con la investigación, y lo más importante, bajo ningún concepto haría una auditoría sin permiso. De hecho, mi intención era reportar lo descubierto con el sistema de sonido al dueño del local, que por lo visto no se encontraba en aquel momento. Así que antes de irme, por curiosidad, decidí echar un vistazo al

router.

¿Por qué será que no me sorprendió ver que era posible entrar al panel de administración del

Livebox con la contraseña por defecto? En este punto, si en vez de un

hacker hubiera estado ahí un ciberdelincuente, podría haber ocasionado bastantes destrozos. Entre otras cosas, modificar la contraseña de la

Wi-Fi y dejarla inaccesible, abrir puertos al exterior para redirigirlos a servicios como los mostrados anteriormente o incluso habilitar la administración remota del router sólo para la dirección

IP del atacante. Todo esto, por supuesto seguido de un cambio de la contraseña del

router Livebox para impedir que nadie pudiese acceder a él.

|

| Figura 9: Panel de administración del router LiveBox |

Como ya he comentado, se había hecho tarde, así que tras tomar evidencias de todo lo descubierto a través de capturas de pantallas con el móvil volvimos a casa, pensando en regresar otro día con más tiempo y mi ordenador, para hablar con el dueño del local y seguir echando un vistazo si él lo considerase oportuno. Pero como iba a descubrir, las cosas iban a cambiar en mi siguiente visita.

Autor:

Deepak Daswani (

@dipudaswani)

Blog:

http://deepakdaswani.es

DragonJAR

DragonJAR 8.8 Chile

8.8 Chile Ekoparty

Ekoparty e-Hack MX

e-Hack MX  AREA 51

AREA 51  Comunidad Dojo Panamá

Comunidad Dojo Panamá  ARPAHE SOLUTIONS

ARPAHE SOLUTIONS