Esta herramienta llamada BlackBox y escrita en Python permite a un pentester disponer de una suite interesante en su día a día en la oficina. BlackBox, que se encuentra en su versión 2.0 para desarrolladores, proporcionan distintas funcionalidades para los procesos de pentesting. Desde funcionalidades para hacer ataques de fuerza bruta, hasta recopilación de información, exploits, comandos para hacer algo dorking en tareas de hacking con buscadores e incluso cracking. Mucho potencial en la caja negra.

Para instalar BlackBox sobre nuestra máquina podemos descargarlo desde su Github. Después, simplemente, hay que ejecutar el script install. Como se puede ver en la imagen tenemos elementos orientados a auditorias web, en su mayor parte.

Disponemos también de una serie de funcionalidades orientadas a realizar ataques de fuerza bruta en entornos web, además de para localizar la página de login en cada sitio, con las opciones de:

La categoría de exploits orientados a entornos web tenemos algunos para diferentes frameworks, como Joomla!, Magento o PrestaShop:

PoC: Carga y configuración del módulo de fuerza bruta SSH

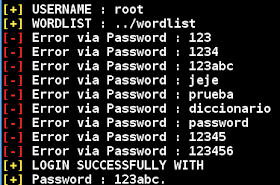

En esta prueba de concepto vamos a configurar el módulo de fuerza bruta de SSH con BlackBox, para replicar cómo podría funcionar el proceso de capturar dispositivos para una botnet mediante un proceso tan sencillo como crackear por diccionario un servicio SSH mal fortificado. Si ejecutamos la opción blackbox ssh_brute -h podemos ver las diferentes opciones del módulo. Esto sirve para todos los módulos que tenemos disponible en BlackBox.

Para configurar el módulo hay que indicar la dirección IP dónde se lanzará la fuerza bruta a SSH, el usuario de SSH que se quiere atacar y la ruta del fichero de contraseñas. Existen muchas herramientas que permiten realizar este tipo de acciones, pero BlackBox permite tener estas funcionalidades centralizadas por módulos. Esto es interesante, ya que es fácilmente escalable en número de módulos, es decir, en otras funcionalidades.

Si ejecutamos la opción blackbox google_dorker -h podemos ver las opciones para la búsqueda en Google. El ejemplo que el propio BlackBox propone es blackbox google_dorker –dork=”php?id” –level 10. Es interesante ir probando esto, también probando sobre Bing. Esto permite automatizar el descubrimiento de determinados objetivos y generar scripts automatizados para probar exploits, por ejemplo, de los que acompañan a la herramienta.

El módulo hash_killer permite generar hashes en el algoritmo que se quiere y realizar la comparación los hashes que se encuentran en dicho algoritmo. Por ejemplo, tenemos la opción -w dónde situamos las palabras de diccionario que queremos hashear y comparar con los hashes que se encuentran en el fichero asociado al parámetro –md5, por ejemplo.

Como se puede ver, la herramienta tiene opciones especiales para crackear los hashes de los motores de bases de datos más populares en los CMS para los que incorpora exploits.

Reflexión final

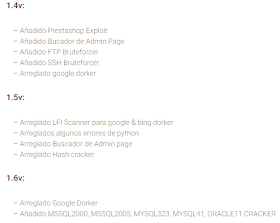

Este proyecto es una caja de herramientas sencilla, que debemos llevar encima por si acaso nos es útil. Si miras el proyecto en su estructura, tal vez su creador no lo tiene tan enfocado al mundo del pentesting como al mundo de exploiting masivo en Internet automatizado - a la vista de las opciones de dorking y los objetivos tan populares en la red -, pero para nosotros lo más interesante es que el proyecto se encuentra bastante activo y se van añadiendo diferentes módulos con cada nueva versión, por lo que os proponemos que estéis atentos a las diferentes opciones y posibilidades que BlackBox ofrece con cada release.

Por el otro lado, vistas la existencia de muchas herramientas automatizadas como estas, no me queda más que recomendar la actualización constante del software de las plataformas CMS, además de que hagas un esfuerzo por proteger WordPress contra ataques de fuerza bruta - y si lo ponéis en Paranoid Mode mejor -, y que pongáis un Latch en vuestros servicios SSH, en vuestros servidores e-commerce con Magento o en vuestra tienda con Prestashop... por si las moscas, que ahí suele haber datos de clientes y no te gustaría que aparecieran en la Dark Web.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”

|

| Figura 1: BlackBox. Ataques para CMSs Joomla, WordPress, Magento o PrestaShop |

Para instalar BlackBox sobre nuestra máquina podemos descargarlo desde su Github. Después, simplemente, hay que ejecutar el script install. Como se puede ver en la imagen tenemos elementos orientados a auditorias web, en su mayor parte.

|

| Figura 2: BlackBox en GitHub |

Disponemos también de una serie de funcionalidades orientadas a realizar ataques de fuerza bruta en entornos web, además de para localizar la página de login en cada sitio, con las opciones de:

• Wordpress Bruteforce

• FTP Bruteforce

• SSH Bruteforce

• Admin Page Finder

|

| Figura 3: Funciones disponibles en BlackBox |

La categoría de exploits orientados a entornos web tenemos algunos para diferentes frameworks, como Joomla!, Magento o PrestaShop:

• Joomla RCE (Remote Code Execution)Aunque no tengamos gran cantidad de exploits, pueden ser útiles en algunos escenarios. Además, para complementar entornos como exploit-db, tenemos la categoría de dorking dónde podemos encontrar:

• Magento RCE (Remote Code Execution)

• PrestaShop Exploit

• Google DorkerPor último, tenemos la posibilidad de utilizar una herramienta para crackear hashes en formato MD5, SHA1, etcétera, generalmente algoritmos utilizados en muchos de estos frameworks para aplicaciones web. Vamos a probarlo un poco.

• Bing Dorker

• Scan list

PoC: Carga y configuración del módulo de fuerza bruta SSH

En esta prueba de concepto vamos a configurar el módulo de fuerza bruta de SSH con BlackBox, para replicar cómo podría funcionar el proceso de capturar dispositivos para una botnet mediante un proceso tan sencillo como crackear por diccionario un servicio SSH mal fortificado. Si ejecutamos la opción blackbox ssh_brute -h podemos ver las diferentes opciones del módulo. Esto sirve para todos los módulos que tenemos disponible en BlackBox.

Para configurar el módulo hay que indicar la dirección IP dónde se lanzará la fuerza bruta a SSH, el usuario de SSH que se quiere atacar y la ruta del fichero de contraseñas. Existen muchas herramientas que permiten realizar este tipo de acciones, pero BlackBox permite tener estas funcionalidades centralizadas por módulos. Esto es interesante, ya que es fácilmente escalable en número de módulos, es decir, en otras funcionalidades.

|

| Figura 4: Prueba de diccionario contra servidor SSH |

Si ejecutamos la opción blackbox google_dorker -h podemos ver las opciones para la búsqueda en Google. El ejemplo que el propio BlackBox propone es blackbox google_dorker –dork=”php?id” –level 10. Es interesante ir probando esto, también probando sobre Bing. Esto permite automatizar el descubrimiento de determinados objetivos y generar scripts automatizados para probar exploits, por ejemplo, de los que acompañan a la herramienta.

El módulo hash_killer permite generar hashes en el algoritmo que se quiere y realizar la comparación los hashes que se encuentran en dicho algoritmo. Por ejemplo, tenemos la opción -w dónde situamos las palabras de diccionario que queremos hashear y comparar con los hashes que se encuentran en el fichero asociado al parámetro –md5, por ejemplo.

|

| Figura 5: Opciones para Hash_Killer |

Reflexión final

Este proyecto es una caja de herramientas sencilla, que debemos llevar encima por si acaso nos es útil. Si miras el proyecto en su estructura, tal vez su creador no lo tiene tan enfocado al mundo del pentesting como al mundo de exploiting masivo en Internet automatizado - a la vista de las opciones de dorking y los objetivos tan populares en la red -, pero para nosotros lo más interesante es que el proyecto se encuentra bastante activo y se van añadiendo diferentes módulos con cada nueva versión, por lo que os proponemos que estéis atentos a las diferentes opciones y posibilidades que BlackBox ofrece con cada release.

|

| Figura 6: Actualizaciones en cada versión |

Por el otro lado, vistas la existencia de muchas herramientas automatizadas como estas, no me queda más que recomendar la actualización constante del software de las plataformas CMS, además de que hagas un esfuerzo por proteger WordPress contra ataques de fuerza bruta - y si lo ponéis en Paranoid Mode mejor -, y que pongáis un Latch en vuestros servicios SSH, en vuestros servidores e-commerce con Magento o en vuestra tienda con Prestashop... por si las moscas, que ahí suele haber datos de clientes y no te gustaría que aparecieran en la Dark Web.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”

Este comentario ha sido eliminado por el autor.

ResponderEliminarSkype usa wordpress? http://news.skype.com/ Te dejo este enlace en referencia al Post

ResponderEliminar